Обновление от 12/02/2016:

Короткая заметка по настройке защиты OTRS от подбора пароля (брутфорс) с помощью Fail2Ban.

Fail2Ban отслеживает изменения в лог файлах и как только видит несколько попыток подбора пароля, блокирует IP адрес атакующего и оповещает администратора о данном событии.

По умолчанию OTRS пишет все события в SysLog (/var/log/messages), его мы и будем анализировать с помощью Fail2Ban (можно указать другой log файл для событий: Framework -> Core::Log).

Fail2Ban фильтр для OTRS 4

# Fail2Ban filter for OTRS 4

#

[INCLUDES]

before = common.conf

[Definition]

failregex = ^.*authentication with wrong Pw!!! \(Method: sha256, REMOTE_ADDR: <HOST>\)$

^.*Authentication with wrong Pw!!! \(REMOTE_ADDR: <HOST>\)$

Конфигурация Fail2Ban

...

#

# JAILS

#

[otrs-iptables]

enabled = true

filter = otrs

action = iptables[name=OTRS, port=80, protocol=tcp]

sendmail-whois[name=OTRS, dest=your@email.ru]

logpath = /var/log/messages

## если в течении 1 часа

findtime = 3600

## произведено 5 неудачных попыток логина

maxretry = 5

## то банить IP на 24 часа

bantime = 86400

Перезапускаем fail2ban.

Настройка OTRS 5

В OTRS 5 по умолчанию не делаются записи в лог файл о неудачных попытках аутентификации.

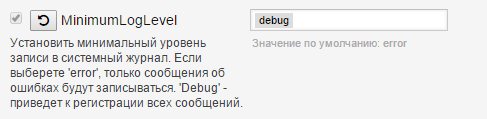

Необходимо зайти в «Конфигурация системы» и в меню «Framework -> Core::Log» найти пункт «MinimumLogLevel«, в нём указать «debug«.

Похожие записи...

Latest posts by Андрей Торженов (see all)

- Куда переходить с Helpdesk OTRS? Альтернативы OTRS - 27/02/2022

- Windows 11. Не работает обновление, не входит в OneDrive, OneNote и другие Microsoft сервисы - 29/01/2022

- Попытка взлома Mikrotik? - 24/12/2021

- После обновления до Proxmox 7.1 не запускаются виртуальные машины - 28/11/2021

- libflashplayer.so пропатченный от Time bomb - 11/02/2021