Обновление от:

- 27/01/2020: Замечания на тему поддержки 802.11r/v/k на UniFi

- 25/12/2019: Добавлены ссылки на статьи по роумингу в Wi-Fi сетях

- 09/07/2019: Информация по ошибке «possible regulatory info mismatch with CAP»

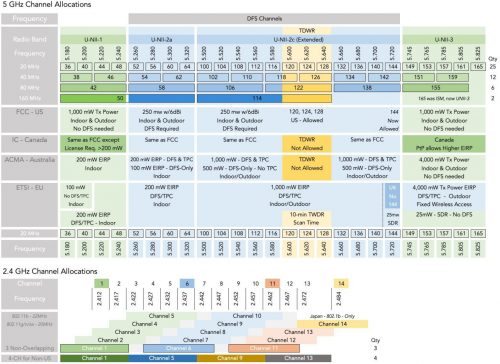

- 28/06/2019: Добавлена подробная таблица распределения частот 2.4 и 5 Ггц

- 18/04/2019: Мелкие дополнения

- 26/02/2019: Решение проблемы с подключением локального CAP к CAPsMAN

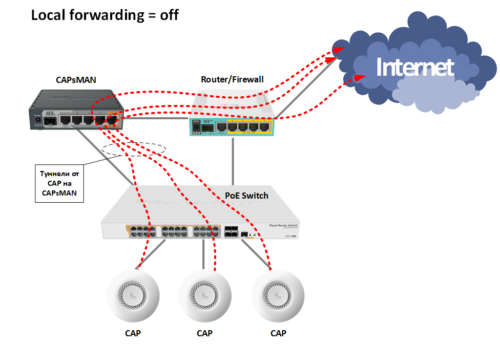

- 20/11/2018: Схемы прохождения трафика при Local Forwarding On/Off

- 15/11/2018: Добавлены ссылки на описание работы процедуры роуминга на устройствах Apple и Samsung

- 11/11/2018: Расшифровка поля «Tx Rate Set» в меню «CAPsMAN > Registration Table» (отдельная статья)

- 09/05/2018:

- 23/02/2018 — Динамическое распределение персональных частотных каналов (конфигураций) для CAP

- 18/02/2018 — Провёл тестирование работы роуминга (с ограничением по уровню сигнала)

- 28/01/2018 — Как клиентское устройство выбирает частотный диапазон (2.4 или 5 Ghz) к которому подключиться

- 27/01/2018 — Добавлены презентации с MUM на тему CAPsMAN

- 18/12/2017 — Добавлена таблица распределения 2.4 ГГц частот и канал

- 19/11/2017 — Добавлена таблица распределения 5 ГГц частот и каналов

- 04/05/2017 — Заметка про Local Forwarding и загрузку CPU (отдельная статья)

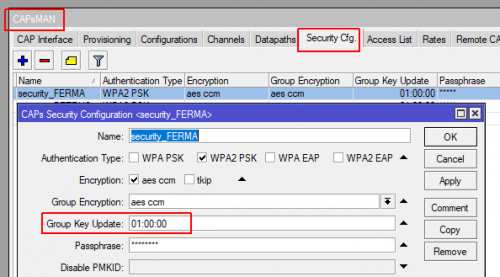

- 23/04/2017 — С версии ROS 6.38 в настройка CAPsMAN > Security появился параметр group-key-update

В данной статье я не буду глубоко погружаться в настройки Mikrotik, а акцентирую свою внимание на настройке CAPsMAN v2 и особенно на моментах которые мне были непонятны.

MikroTik постоянно улучшает функционал CAPsMAN и с каждой новой версией ROS появляются новые возможности и настройки, так что, не удивляйтесь, если в процессе настройки CAPsMAN у вас будут отличаться параметры или появятся новые, которые не описаны в статье.

Статья постоянно обновляется и дополняется. В случае появления новых функций в CAPsMAN я вношу информацию о них в статью.

Используемое оборудование и ПО:

- MikroTik hAP ac lite (RouterBOARD 952Ui-5ac2nD) версии 6.35.4 (дополнения к статье делаются уже на актуальных версиях).

- Для работы с CAPsMAN v2, необходимо активировать пакет

wireless-cm2 или wireless-rep(с версии ROS 6.37 пакет wireless-cm2 удалён, а пакет wireless-rep переименован в пакет wireless, так что на ROS 6.37 и старше, используем пакет wireless).

Оглавление

Обновление прошивки Mikrotik

Важно всегда использовать актуальную версию RouterOS ветки (channel) «long term» (для критически важных объектов, где в первую очередь важна стабильность работы) или ветки «stable»!

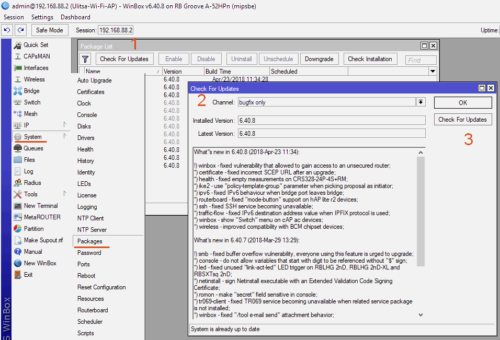

Обновление RouterOS

Меню System > Package. Мы увидим какая версия ROS установлена и какие используются пакеты.

Нажимаем Check For Updates (1), выбираем ветку с которой будем делать обновление (2) и нажимаем кнопку Check For Update (3).

Если у вас не актуальная версия RouterOS то появится информация с изменениями в новой версии (What’s new) и кнопка Download&Install, нажмите её.

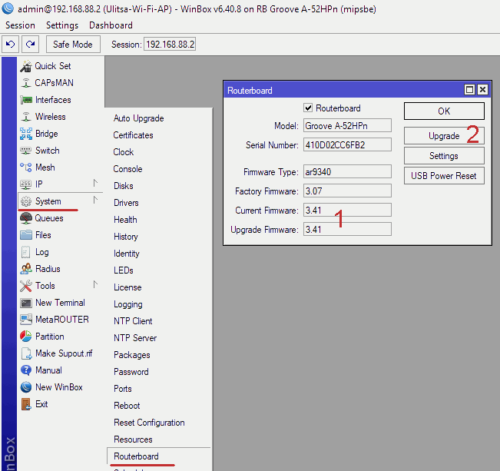

Обновление Firmware

Меню System > Routerboard. Далее смотрим, если у вас отличаются версии Current firmware и Upgrade firmware (1), тогда нажимаем кнопку Upgrade (2) и перезагружаем роутер (меню System > Reboot).

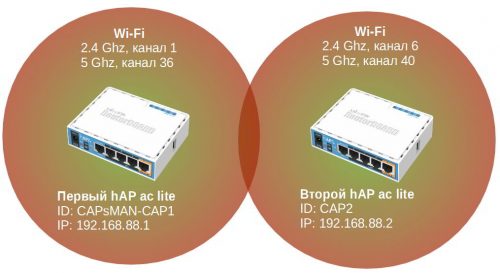

Первый hAP ac lite в роли CAPsMAN v2 и Wi-Fi AP

В ROS 6.44 и старше исправили ниже описанную проблему:

*) capsman - always accept connections from loopback address;

Для ROS младше 6.44:

На время настройки отключите все правила Firewall на MikroTik с CAPsMAN!

Из-за некорректной настройки Firewall (цепочка input) могут быть проблемы с подключением локального CAP к CAPsMAN.

Настройте CAPsMAN, проверите что всё работает, а дальше корректно настроите Firewall.

Проблема появляется в случае, если у вас присутствует правило запрещающее (drop) весь входящий трафик (цепочка input). Даже если у вас разрешен входящий трафик из локальной сети, этого недостаточно.

Вернитесь к этой заметке если сталнётесь с этой проблемой.

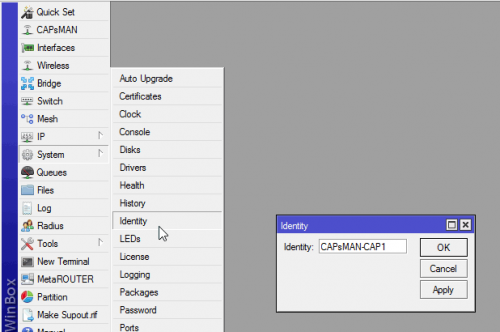

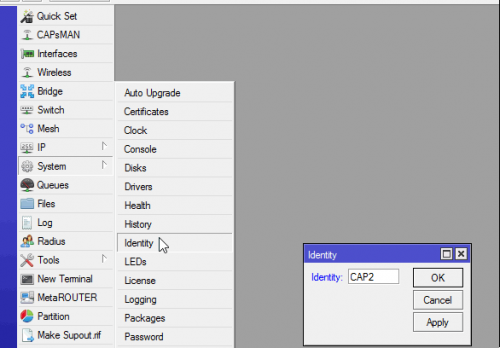

Настройка идентификатора MikroTik’а

Прописываем идентификатор MikroTik’а, что бы в дальнейшем было проще ориентироваться.

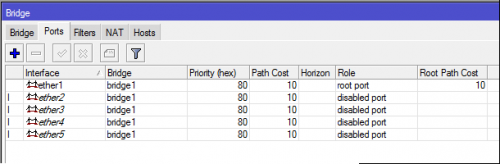

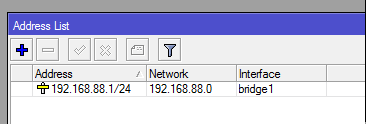

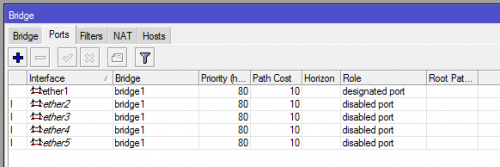

Настройка бриджа

Создаем bridge, добавляем в него интерфейсы (все кроме Wi-Fi) и присваиваем IP адрес. Wi-Fi интерфейсы сами добавятся в нужный бридж.

Акцентировать на этом внимание не буду, всё стандартно.

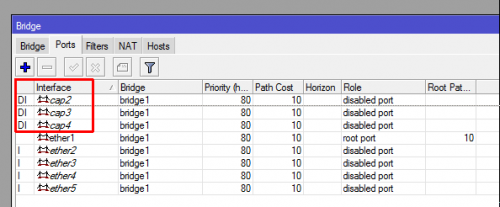

Не добавляйте в bridge Wi-Fi интерфейсы. CAPsMAN, в зависимости от настроек Local Forwarding в Datapath, сам добавит или нет Wi-Fi интерфейсы в bridge.

Если вы вручную добавите Wi-Fi в bridge, могут быть проблемы и сообщения в логах:

bridge port received packet with own address as source address (4f:5e:0d:15:60:6s), probably loop

Настройка CAPsMAN на hAP ac lite

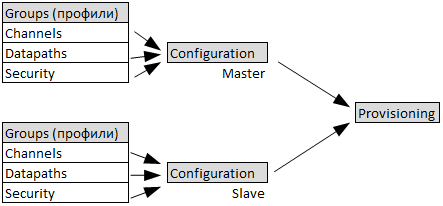

Иерархическая структура настроек CAPsMAN

Что бы было проще ориентироваться в приведенных настройках CAPsMAN, опишу иерархию настроек.

Все настройки Wireless интерфейсов объединяются в Groups (профили настроек), Groups привязываются к Configuration, а уже Configuration ассоциируется с Provisioning.

Provisioning это правила настройки CAP’ов. Когда CAP подключается с CAPsMAN он подгружает (динамически или статически) свой Provisioning и с помощью него получает все необходимые настройки.

Configuration могут быть Master и Slave. Master это основная конфигурация, Slave дополнительная, например для гостевой сети.

Groups (профили настроек) в CAPsMAN:

- Channels — настройки каналов (частоты), шириной канала, мощность и т.д..

- Datapaths — как и куда будет терминироваться трафик от Wi-Fi клиентов.

- Security — безопасность Wi-Fi. Ключи и типы шифрования.

Groups, Configuration и Provisioning может быть множество для разных задач.

В нашем случае, будет созданы две Master Configuration для 2.4 Ghz и 5 Ghz диапазонов и два Provisioning для CAP с двумя радиокартами 2.4 Ghz и 5 Ghz. Slave конфигурация не используется.

Подробнее: CAPsMAN Configuration Concepts

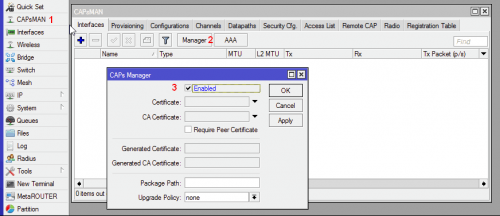

Включаем CAPsMAN

Выбираем меню CAPsMAN (1), нажимаем кнопку Manager (2) и включаем CAPsMAN (3).

Таблица распределения частот 2.4 Ghz и 5 Ghz

Поддерживаемые частоты/каналы для выбранной страны

Поддерживаемые страны

/interface wireless info country-list

countries: no_country_set,albania,algeria,azerbaijan,argentina,australia,austria,bahamas,bahrain,bangladesh,armenia,barbados,belgium,bermuda,bolivia,bosnia and

herzegovina,brazil,belize,brunei darussalam,bulgaria,belarus,cambodia,canada,sri lanka,chile,china,taiwan,colombia,mayotte,costa rica,croatia,cyprus,czech

republic,denmark,dominican republic,ecuador,el salvador,estonia,finland,france,french guiana,france res,french polynesia,georgia,germany,greece,greenland,

grenada,guadeloupe,guam,guatemala,haiti,honduras,hong kong,hungary,iceland,india,indonesia,iran,ireland,israel,italy,japan,japan1,japan2,japan3,japan4,japan5,

kazakhstan,japan6,jordan,kenya,north korea,korea republic,korea republic2,korea republic3,kuwait,lebanon,latvia,liechtenstein,lithuania,luxembourg,macau,

malawi,malaysia,malta,martinique,mexico,monaco,montenegro,morocco,debug,oman,nepal,netherlands,netherlands antilles,aruba,new zealand,nicaragua,panama,norway,

pakistan,papua new guinea,paraguay,peru,philippines,poland,portugal,puerto rico,qatar,reunion,romania,russia,rwanda,saudi arabia,serbia,singapore,slovakia,

viet nam,slovenia,south africa,zimbabwe,spain,sweden,switzerland,syria,thailand,trinidad and tobago,united arab emirates,tunisia,turkey,uganda,ukraine,

macedonia,egypt,united kingdom,tanzania,united states,united states2,united states (public safety),uruguay,uzbekistan,venezuela,yemen,us 5.8 direct,uk 5.8

fixed,germany 5.8 fixed p-p,germany 5.8 ap,us 2.4 crossroads,norway 5.8 p-p,brazil-922,etsi 2.4 rb411uahr rb411ar,brazil direct,indonesia 5.7-5.8,moldova,us

2.4 rb951g,etsi 5.5-5.7 outdoor,etsi 2.4 5.5-5.7,us 2.4 5.8,brazil-anatel,russia2,indonesia2,united states3,etsi 5.7-5.8 srd,egypt 5.8,russia3,new zealand

5.8 fixed p-p,etsi1,indonesia3,etsi2

Поддерживаемые частоты для выбранной страны

/interface wireless info country-info russia2

ranges: 5815-6425/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)/outdoor

2402-2482/b,g,gn20,gn40(20dBm)

2417-2457/g-turbo(20dBm)

5170-5250/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)/passive,indoor

5250-5330/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)/dfs,passive

5650-5710/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)/dfs,passive

5755-5815/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)/outdoor

5190-5310/a-turbo(20dBm)/dfs

5180-5300/a-turbo(20dBm)/dfs

5520-5680/a-turbo(27dBm)/dfs,passive

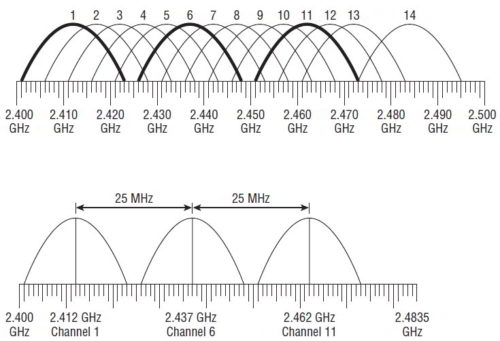

Таблица распределения 2.4 Ghz частот и каналов

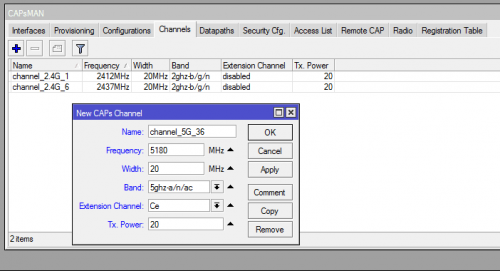

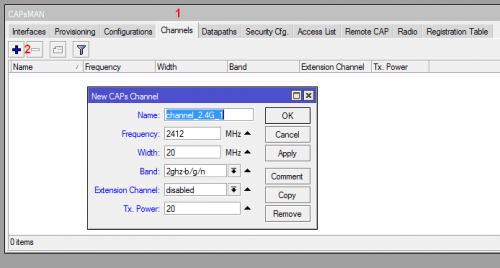

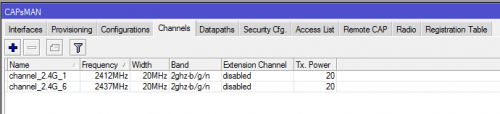

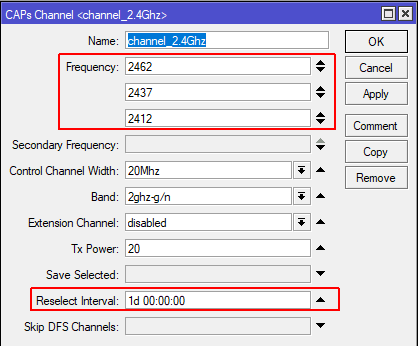

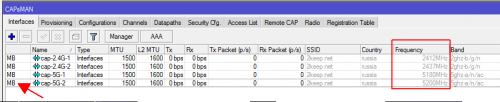

Настройка Channel для 2.4 Ghz (20 Mhz)

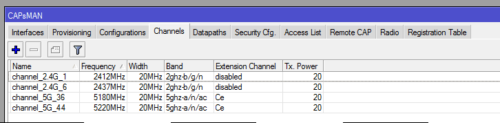

Выбираем закладку Channel (1) добавляем канал (2).

Указываем имя группы каналов, частоту, ширину канала (20 Mhz), поддерживаемые стандарты 802.11 (b/g/n), мощность (20).

Мы создали первый канал (канал 1) для первого CAP’а, теперь нам необходимо создать второй не пересекающийся канал (канал 6) для второго CAP’а.

Настраиваем его аналогичным образом.

Результат будет таким:

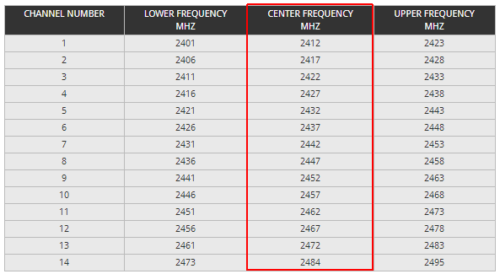

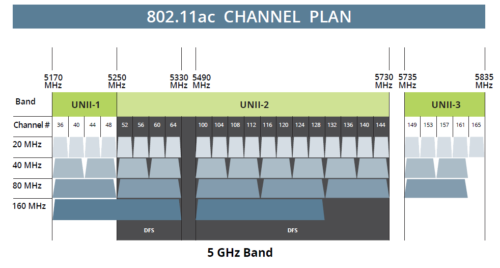

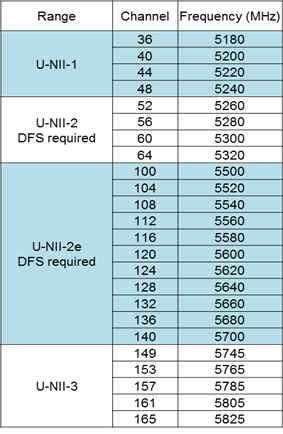

Таблица распределения 5 Ghz частот и каналов

Старайтесь не использовать частоты с DFS.

Частоты UNII-3 на некоторых старых устройствах могут быть недоступны (были проблемы на iPAD), перед использованием тестируйте.

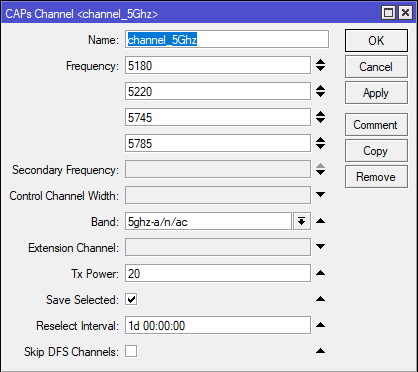

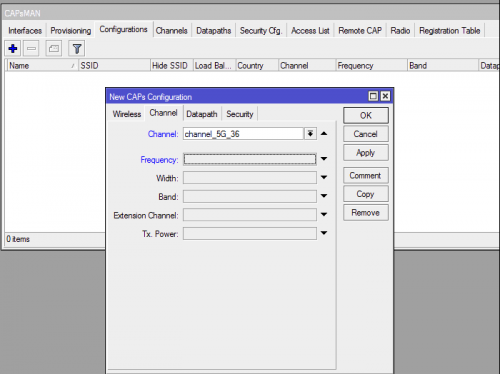

Настройка Channel для 5 Ghz (40 Mhz)

Настройки аналогичны настройкам для 2.4 Ghz. Добавляем канал 36 (5180 Mhz) и потом канал 44 (5220 Mhz).

Обратите внимание как устанавливается ширина канала. Эта настройка весьма не очевидна. Если нам нужно 40 Mhz, то мы в Width ставим 20, а в Extension Channel указываем куда будем расширять канал. Выше (Ce) или ниже по каналам (eC).

Если вам нужно 80 Mhz то будет Ceee или eeeC, а в Width всё те же 20 и т.д. Подробно данная тема обсуждалась на форуме MikroTik тут и тут.

Результат будет таким:

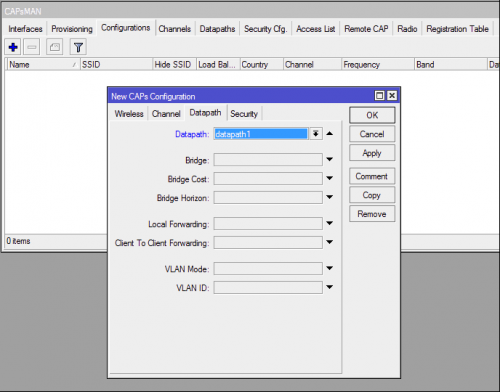

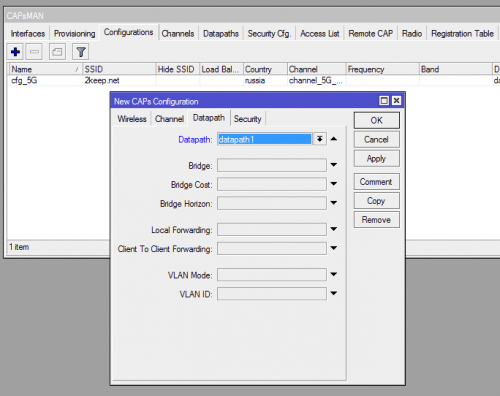

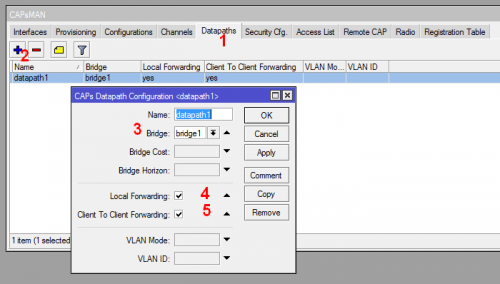

Настройка Datapaths

Настраиваем как будет ходить трафик от Wi-Fi клиентов.

Выбираем закладку Datapaths (1), добавляем новый (2), выбираем ранее созданный Bridge (3) и устанавливаем Local Forwarding (3) и Client To Client Forwarding (4).

Client To Client Forwarding — разрешаем или нет Wi-Fi клиентам видеть друг-друга в рамках одного радиомодуля (радиоинтерфейса).

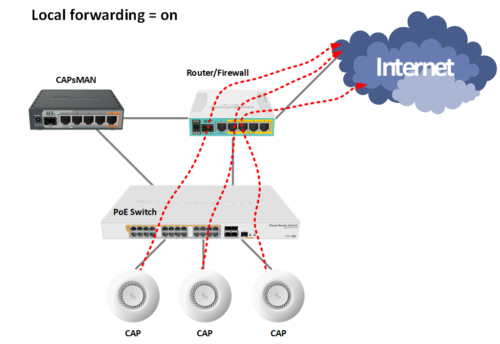

Local Forwarding — если включён Local Forwarding, то Wi-Fi интерфейс добавится в локальный бридж конкретной CAP и трафик от Wi-Fi клиентов подключённых к данной CAP будет терминироваться локально.

Если Local Forwarding выключен, то организуется туннели от CAP до CAPsMAN. Wi-Fi интерфейсы CAP’ов добавятся в бридж CAPsMAN’а и весь трафик со всех CAP’ов, через туннели, пойдёт централизованно через CAPsMAN.

В этом случае значительно вырастают требования к аппаратным ресурсам для CAPsMAN т.к. весь трафик от клиентов проходит через него, а также требуются дополнительные ресурсы на инкапсуляцию пакетов в туннели и шифрование.

Если аппаратных ресурсов не будет хватать, то будет снижение скорости у Wi-Fi клиентов и высокая загрузка процессора у CAPsMAN.

Но тут есть и плюсы. Один из них, это то, что весь трафик от Wi-Fi клиентов пойдёт через CAPsMAN и его проще контролировать, т.к. CAPsMAN это единственная точка входа/выхода для всего трафика клиентов.

Пример, когда выключен Local Forwarding и все CAP’ы динамически добавлены в bridge CAPsMAN’а:

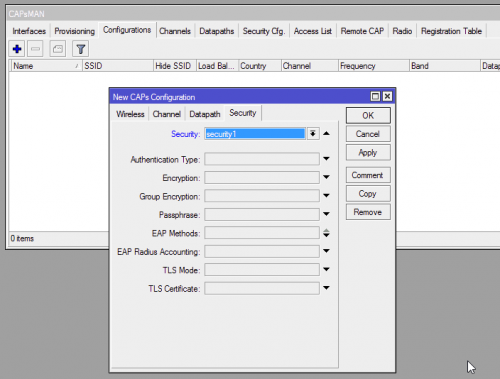

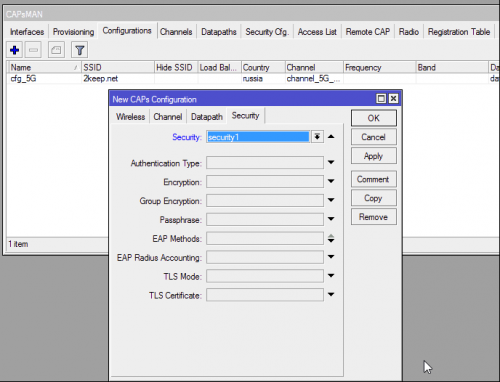

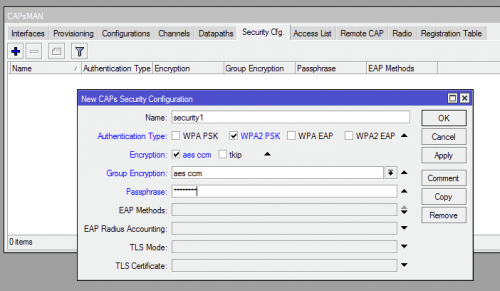

Настройка Security

Всё стандартно и понятно, останавливаться подробно не буду.

Некоторые Wi-Fi клиенты отключаются от точки доступа примерно раз в 5 минут и в этот момент в логе MikroTik появляется запись:

caps,info 28:FF:4E:BD:CA:4F@cap3 disconnected, group key timeout

Необходимо увеличить параметра group-key-update (как часто, точка доступа обновляет и передаёт клиентам новый групповой ключ). Данный параметр появился с версии ROS 6.38.

Подробнее в статье: Mikrotik: disconnected, group key exchange timeout

В случае возникновения подобных проблемы установите параметр group-key-update равный одному часу.

Пример:

/caps-man security set security1 group-key-update=1h

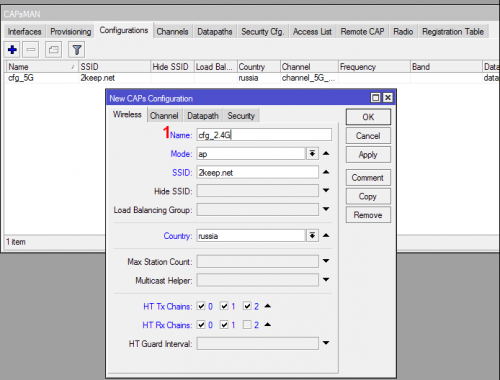

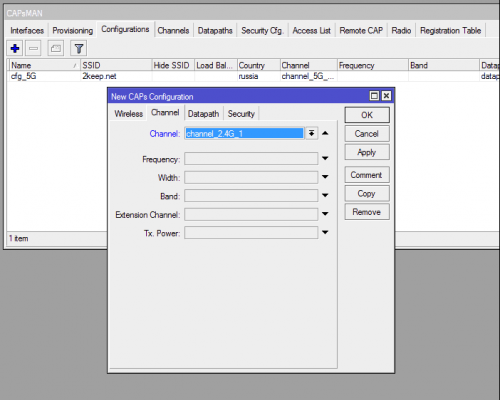

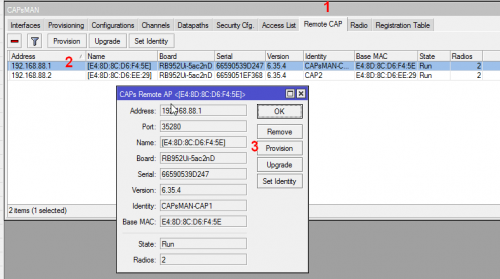

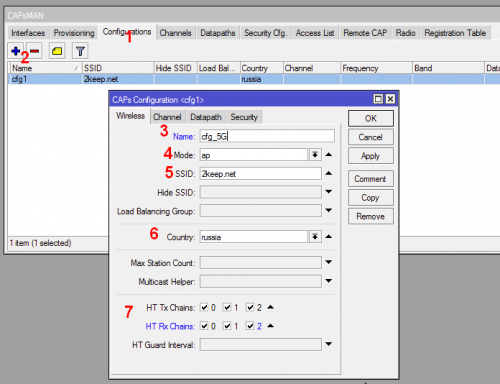

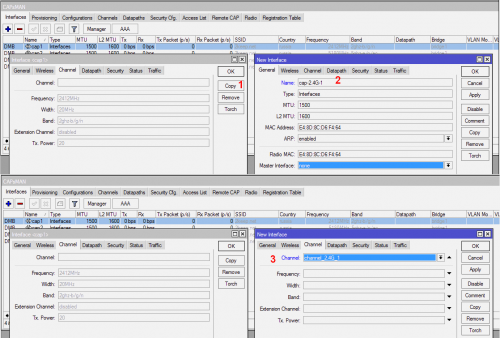

Создание Configuration для 5 Ghz

В закладке Configurations (1) добавляем конфигурацию (2) для 5 Ghz диапазона.

Задаём имя конфигурации (3), режим работы Wi-Fi радио карты (4), SSID (5), страну (6) и антенны (7).

В закладках Channel, Datapath и Security выбираем выше созданные Groups (профили настроек).

По умолчанию, все новые CAP’ы динамически подключенные к CAPsMAN будут использовать канал 36. В дальнейшем мы сможем задать свой собственный канал для каждой CAP.

Создание Configuration для 2.4 Ghz

Настройки аналогичны настройкам для 5 Ghz, задаём только своё имя конфигурации (1).

Настройки аналогичны настройкам для 5 Ghz, задаём только своё имя конфигурации (1).

В закладках Channel, Datapath и Security выбираем выше созданные Groups (профили настроек).

По умолчанию, все новые CAP’ы динамически подключенные к CAPsMAN будут использовать канал 1. В дальнейшем мы сможем задать свой собственный канал для каждой CAP.

По умолчанию, все новые CAP’ы динамически подключенные к CAPsMAN будут использовать канал 1. В дальнейшем мы сможем задать свой собственный канал для каждой CAP.

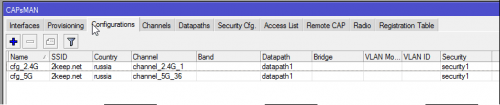

В результате мы получим две конфигурации для 2.4 и 5 Ghz диапазонов.

В результате мы получим две конфигурации для 2.4 и 5 Ghz диапазонов.

Настройка Provisioning

Настройка Provisioning

Но можно создавать более сложные правила Provisioning’а, например:

- на основе MAC адреса радиомодуля — выделить какому-то конкретному CAP персональную конфигурацию (например распределить меду CAP частотные каналы на основе их MAC адресов радиомодулей),

- присвоить конфигурацию CAP’ам на основе их Identity,

- сделать несколько вторичных конфигураций для CAP’ов (SSID), например для гостевой сети,

- задать правила присвоения имен CAP’ам,

- и другие вариант.

И так, мы создали группы с настройками для каналов (Channel), безопасности (Security), группы с правилами хождения трафика (Datapath) и объединили эти группы в конфигурации (Configuration) для двух диапазонов 2.4 Ghz и 5 Ghz.

Теперь необходимо создать правила настройки CAP’ов (Provisioning). Каким CAP’ам, какие конфигурации будут присваиваться (конфигураций может быть много с разными настройками).

Делается это с помощью Provisioning.

Создадим два Provisioning для 2.4 и 5 Ghz диапазонов.

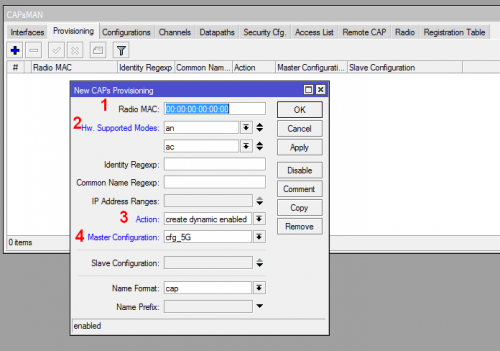

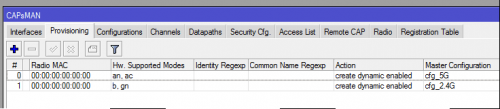

Provisioning для MikroTik с 5Ghz радиокартами

- Мы можем указать конкретный MAC адрес радиомодуля (1) CAP’а, которому будет присваиваться конкретное правило настройки (Provisioning). В данном случае, MAC всё нули, т.е. применять для всех CAP’ов с любым MAC.

- Указываем для каких радиокарт (2) действует данное правило настройки (Provisioning). В нашем случае для карт 802.11a, n и ac.

- Параметр Action (3) указываем как на скриншоте.

- Выбираем ранее созданную конфигурацию для 5 Ghz (4).

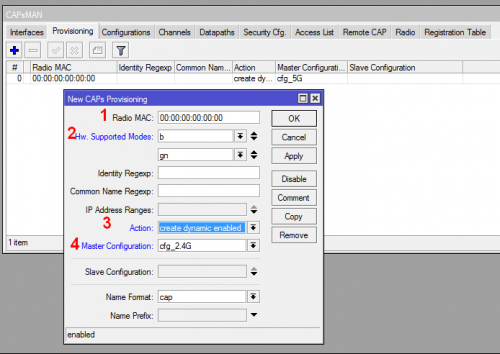

Provisioning для MikroTik с 2.4 Ghz радиокартами

- Мы можем указать конкретный MAC адрес радиомодуля (1) CAP’а, которому будет присваиваться конкретное правило настройки (Provisioning). В данном случае, MAC всё нули, т.е. применять для всех CAP’ов с любым MAC.

- Указываем для каких радиокарт (2) действует данное правило настройки (Provisioning). В нашем случае для карт 802.11b, g и n.

- Параметр Action (3) указываем как на скриншоте.

- Выбираем ранее созданную конфигурацию для 2.4 Ghz (4).

В результате мы получим следующий список Provisioning:

На этом, базовые настройки CAPsMAN закончены.

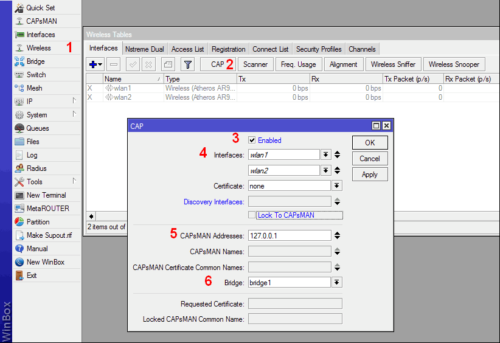

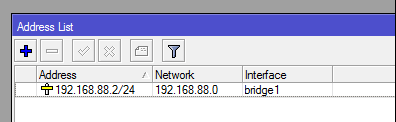

Настройка локальных Wireless интерфейсов для работы с CAPsMAN

Мы настроили CAPsMAN на первом hAP ac lite, теперь настроим на нём Wireless интерфейс (локальный CAP), которая будет под контролем CAPsMAN.

- Заходим в меню Wireless (1).

- Нажимаем кнопку CAP (2).

- Включаем работу CAP с CAPsMAN (3).

- Выбираем Interfaces (4) которые будут под контролем CAPsMAN (wlan1 — 2.4Ghz и wlan2 — 5Ghz).

- Для локального CAP, указываем локальный (loopback) IP адрес CAPsMAN (5) [И если нужно настраиваем firewall для пропуска локального трафика от CAP к CAPsMAN. Подробнее тут]. IP можно не указывать, а указать только Discovery Interfaces. CAP будет искать CAPsMAN в той сети, где находится Discovery Interfaces.

- Указываем Bridge (6) в который будет добавляться Wireless интерфейс если включен Local Forwarding в Datapath.

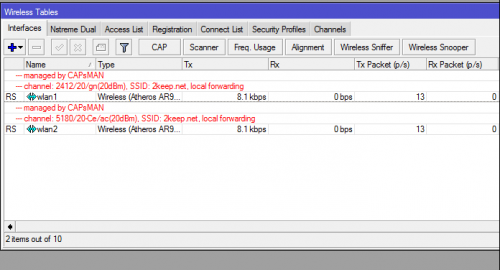

В результате мы видим, что Wireless интерфейсы wlan1 и wlan2 находятся под управлением CAPsMAN.

Второй hAP ac lite в роли Wi-Fi AP под управленим CAPsMAN

Настройка идентификатора MikroTik’а

Прописываем идентификатор MikroTik’а, что бы в дальнейшем было проще ориентироваться.

Как и для CAPsMAN создаем бридж.

Создаем bridge, добавляем в него интерфейсы (все кроме Wi-Fi) и присваиваем IP адрес.

Wi-Fi интерфейсы сами добавятся в нужный бридж.

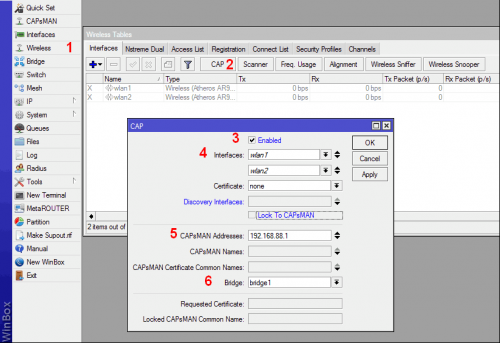

Настройка Wireless интерфейсов для работы с CAPsMAN

Настройки Wireless интерфейсов для работы с CAPsMAN, точно такие же, как и для CAP1.

- Заходим в меню Wireless (1).

- Нажимаем кнопку CAP (2).

- Включаем работу CAP с CAPsMAN (3).

- Выбираем Interfaces (4) которые будут под контролем CAPsMAN (wlan1 — 2.4Ghz и wlan2 — 5Ghz).

- Указываем IP адрес CAPsMAN (5). IP можно не указывать, а указать только Discovery Interfaces. CAP будет искать CAPsMAN в той сети, где находится Discovery Interfaces.

- Указываем Bridge (6) в который будет добавляться Wireless интерфейс если включен Local Forwarding в Datapath.

В результате мы видим, что Wireless интерфейсы wlan1 и wlan2 находятся под управлением CAPsMAN.

На этом настройки второго hAP ac lite закончены, и Wi-Fi сеть должна работать, но правда на одном канале. Нас это не устраивает. Продолжаем дальше…

Настройка индивидуальных частотных каналов для CAP

Мы настроили CAPsMAN и две Wi-Fi точки доступа (CAP1 — находится на том же hAP что и CAPsMAN и CAP2 — на втором hAP’е). Если вы всё правильно настроили, то они подключились к CAPsMAN.

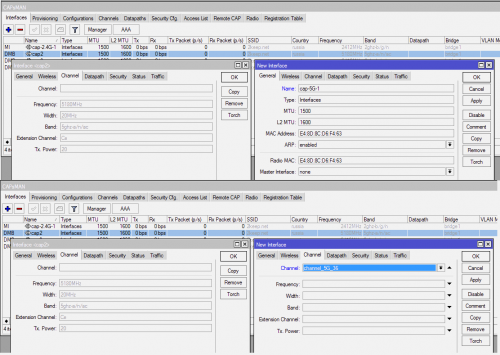

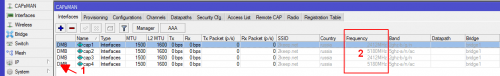

Открываем CAPsMAN на закладке Interfaces и видим 4 динамически (буква D (1)) созданных интерфейса (у нас два CAP’а и каждый с двумя радиоинтерфесами).

Wi-Fi сеть уже работает, но все CAP’ы находятся на одном канале (2), а нам нужны разные.

Применить индивидуальные конфигурации для CAP (а частотный канал, это один из параметров конфигурации), можно как в статическом режиме, так и в динамическом.

Статическое распределение персональных частотных каналов (конфигураций)

Сейчас CAP’ы прописаны в CAPsMAN динамически (автоматически) и соответственно каналы прописались те, что мы указали ранее в конфигурации (groups channel).

В данный момент все CAP’ы подключены к CAPsMAN динамически (буква D) и в связи с этим на них нельзя менять параметры. Параметры можно менять только на статически привязных CAP’ах к CAPsMAN.

Открываем свойства интерфейса cap1 (он у нас на 2.4Ghz на CAP1), нажимаем Copy (1) и в окне параметров нового интерфейса, производим необходимые настройки. Дадим более понятное имя интерфейсу (2) и частоту канала (3).

Теперь выбираем cap2 интерфейс (он у нас на 5Ghz на CAP1). Так же указываем имя и канал.

Повторяем такие же манипуляции для CAP2 (соответственно выбираем другие частотные каналы).

Повторяем такие же манипуляции для CAP2 (соответственно выбираем другие частотные каналы).

В результате видим следующее:

У каждой CAP свой канал для 2.4Ghz и для 5Ghz (1), но интерфейсы неактивны (буква I) (2).

У каждой CAP свой канал для 2.4Ghz и для 5Ghz (1), но интерфейсы неактивны (буква I) (2).

Изменения в новых настройках интерфейсов CAP’ов мы сделали, теперь нужно присвоить новые конфигурацию CAP’ам.

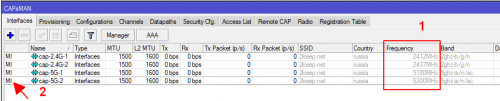

Заходим в закладку Remote CAP (1), выбираем первый CAP (2) и нажимаем кнопку Provision (3).

Повторяем такие же манипуляции для CAP2.

Повторяем такие же манипуляции для CAP2.

В результате мы видим, что все интерфейсы привязались к своим CAP (буква B) и у каждой CAP свой канал (частота).

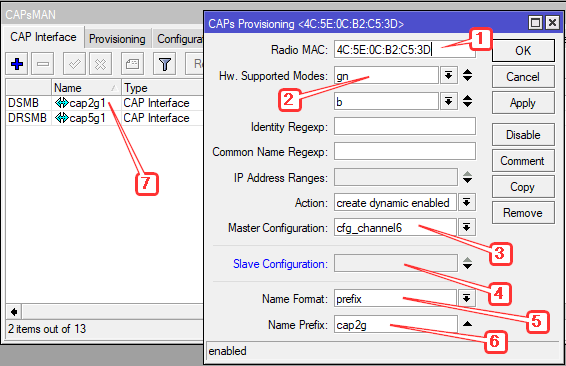

Динамическое распределение персональных частотных каналов (конфигураций)

При больших инсталляциях, будет удобней использовать персональные правила динамического провижининга для каждой CAP на основе MAC адреса радиомодуля CAP.

Т.е. есть у нас 50 CAP’ов, то создаём для них 100 персональных правил провижининга (одно правило для 2.4ГГц, второе для 5ГГц, в сумме 100 правил).

Пример создания правила:

- Указываем MAC радиоинтерфейса CAP.

- Тип/технология радиоинтерфейса.

- Конфигурация которая будет присваиваться данной CAP.

- Можно указать дополнительную конфигурацию для CAP (например для гостевой сети).

- Задаём правило формирования имени которое присваивается CAP’у.

- Задаём имя для CAP.

- В результате видим, что у нас появился радионтерфейс.

Настройки закончены, можно подключаться к сети.

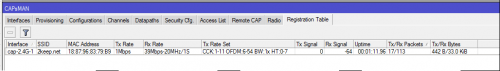

В CAPsMAN закладке Registration Table, можно посмотреть какие пользователи, с какими параметрами и к какому интерфейсу подключены.

Бесшовный роуминг Wi-Fi (handover)

Переход от одной AP к другой AP (роуминг) — прерогатива самого клиента. Именно клиент принимает решение, когда ему переходить с одной точки на другую и нужно ли вообще переходить. На разных Wi-Fi клиентах, данный процесс может быть по разному реализован или не реализован вообще.

Стандарты 802.11r/k/v предоставляют клиенту только информацию помогающую в роуминге, они не заставляют клиента выполнить процедуру роуминга. Как клиент поступит с этой информацией, остаётся на совести клиента.

Для тех, кто хочет лучше разобраться в процессе роуминга в Wi-Fi сетях, рекомендую к прочтению цикл статей:

- Роуминг (миграция клиентов между ТД) в Wi-Fi сетях — Часть 1 – Scan and connect

- Роуминг (миграция клиентов между ТД) в Wi-Fi сетях — Часть 2 – Band Steering

- Роуминг (миграция клиентов между ТД) в Wi-Fi сетях — Часть 3 — Handover

- Роуминг (миграция клиентов между ТД) в Wi-Fi сетях — Часть 4 — Handoff

- Роуминг (миграция клиентов между ТД) в Wi-Fi сетях — Часть 5 — Организация опорной сети

В MikroTik нет поддержки протоколов роуминга (802.11r/k/v, OKC и др.). Так же, как их нет и у конкурента в своём ценовом диапазоне — Ubiquiti. В своё время, Ubiquiti разрабатывала свой протокол роуминга — Zero Handoff, но сейчас отказалась от него в новых версиях AP AC Gen2 (не оправдал ожидания и только создавал новые проблемы), а на старых AP не рекомендует его использовать:

«First, the ‘ZH’ feature isn’t not recommended in the vast majority of deployments…»

Ubiquiti в новых AP AC Gen2 не планирует реализовывать ZHO, а сосредоточится на 802.11r :

Re: Zero Handoff: Support for UAP-AC-PRO?

Options

02-18-2016 09:41 AM@esseph is right. Currently there are no plans for ZHO on gen2 AC products. The focus will be 802.11r/v/k.

Cheers,

Mike https://community.ubnt.com/t5/UniFi-Wireless-Beta/Zero-Handoff-Support-for-UAP-AC-PRO/m-p/1486351#M23046

Обновление от 01/2020: В даташите на точки доступа UniFi появилась информация о поддержки протоколов 802.11r/k/v, но с ограничениями. 802.11v поддерживается только если включить band-steering (а это часто не нужно), 802.11k работает только когда включен 802.11r (в терминологии Ubiquiti — fast roaming). С 802.11r бывают проблемы и если его не включать, то отдельно 802.11k не включается. Обсуждение на форуме тут и тут.

Но вернёмся к Mikrotik. На форуме Mikrotik я встречал упоминание, что они тоже работают над 802.11r, но точных ссылок на эту информацию не дам. Может в RouterOS 7 что-то и появится, посмотрим.

802.11r в сети из зоопарка клиентских устройств, может создать дополнительные проблемы. Не на всех Wi-Fi клиентах корректно реализован 802.11r или не реализован вообще и такие устройства не будут подключаться к вашей Wi-Fi сети.

Так что, поддержка 802.11r не обязательно решит ваши проблемы с роумингом (хендовером), а может ещё и создать новые проблемы с жалобами о невозможности подключения к Wi-Fi.

Вернёмся к реализации «роуминга». Что можно сделать в случае, если с роумингом возникают проблемы.

В Mikrotik есть возможность, с помощью access-list’ов «сбросить» пользователя с CAP, по достижению пользователем, заранее заданного минимального уровня сигнала. Т.е. клиент не будет держаться до последнего за конкретный CAP (точку доступа), а принудительно отключится от него и подключится к соседнему CAP’у с большим уровнем сигнала (у Ubiquiti сейчас такая же реализация).

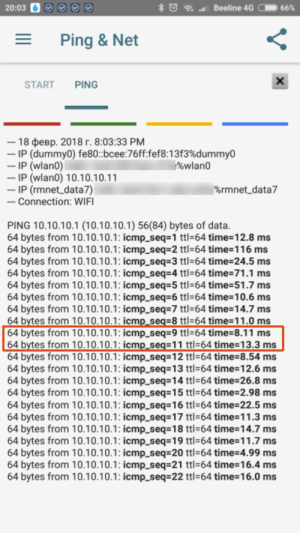

По моему опыту, во время переключения теряется 1 пинг.

- Apple: Информация о принципах работы роуминга на устройствах с iOS 8 и выше: About wireless roaming for enterprise (Learn about how iOS devices roam in an enterprise Wi-Fi environment.)

- Apple: Информация о работе протоколов 802.11k, 802.11r и 802.11v в iOS в процессе роуминга в Wi-Fi сети: Wi-Fi network roaming with 802.11k, 802.11r, and 802.11v on iOS (Learn how iOS improves client roaming using Wi-Fi network standards.)

- Samsung: Описание работы роуминга в Wi-Fi сети на устройствах Samsung: Enhanced Roaming Algorithm

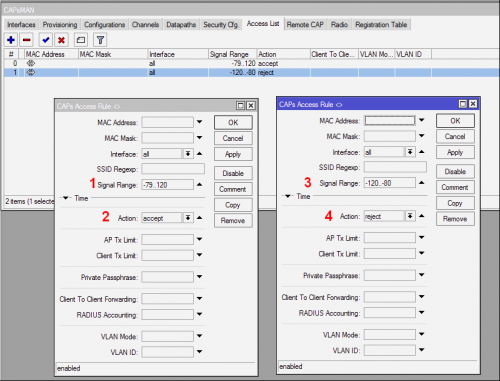

Создаём Access List с ограничениями по уровню сигнала

В CAPsMAN заходим в закладку Access List и создаем два правила:

В CAPsMAN заходим в закладку Access List и создаем два правила:

- Правило разрешающее — accept (2) — подключение клиентов с уровнями сигналов лучше чем -79 dBm (2).

- Правило запрещающее — reject (4) — подключение клиентов с сигналом хуже чем -80 dBm (3).

Если в радиусе действия клиента будет другой CAP, он зарегистрируется на нём. В логах и Registration Table можно смотреть процесс переключения клиента.

На форумах встречал утверждение, что правила Access List’а проверяются только в момент подключения клиента к Wi-Fi сети и что если уровень сигнала клиента, изменится когда клиент уже подключен, то правила Access List’а не сработает.

Данное утверждение неверно, Access List постоянно контролирует клиента и если его уровень сигнала опустится ниже настроенного уровня, то клиент будет сразу отброшен Access List’ом.

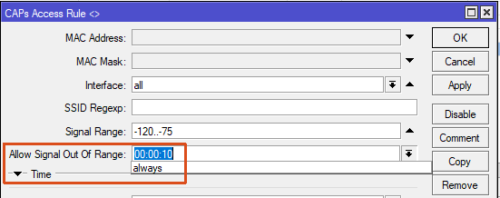

В версии ROS 6.42 появилась опция allow-signal-out-of-range, она позволяет реализовать проверку уровня сигнала клиента только в момент подключения к Wi-Fi сети.

Опция Access-List’а: allow-signal-out-of-range

C версии ROS 6.42 в реализации Wi-Fi c CAPsMAN для Access List’ов появилась опция «allow-signal-out-of-range». Она пока ещё не описана в документации. Данная опция позволяет, настроить проверку уровня сигнала клиента с помощью Access List только в момент подключения клиента к Wi-Fi или указать время в течении которого Mikrotik будет игнорировать снижение уровня сигнала от клиента.

Например: Если данный параметр поставить 10s и у клиента кратковременно упадёт сигнал (например рукой антенну закрыл), то Mikrotik не отбросит его сразу, но если от клиента уровень сигнала будет низкий больше 10 секунд, то его отключат от AP.

Пример настройки

В данном случае, клиент отключится от Wi-Fi AP если его уровень сигнала в течении 10 секунд будет хуже -75 dBm.

Если установить «always», то проверяться уровень сигнала Wi-Fi клиента, будет только в момент подключения клиента к Wi-Fi AP, далее его изменения игнорируются.

Тестирование роуминга (с ограничением по уровню сигнала)

Имеется два CAP’а под управлением CAPsMAN (CAP5 и CAP6). В настройках Bridge выключен Local Forwarding. В Access List’е настроены минимальные уровни сигнала при которых клиент может работать с нашей Wi-Fi сетью.

Для тестирования были следующие уровни сигнала:

/caps-man access-list add action=accept disabled=no interface=all signal-range=-74..120 ssid-regexp="" add action=reject disabled=no interface=all signal-range=-120..-75 ssid-regexp=""

С помощью смартфона, я подключился к CAP5 и стал перемещаться к CAP6. На смартфоне запущен ping.

Как только на CAP5, уровень сигнала от смартфона опустился ниже указанного порога, я сразу переключился на CAP6.

Лог:

20:04:30 caps,info 71:03:A8:3C:27:F1@cap5 connected 20:04:30 dhcp,info dhcp1 deassigned 10.10.10.11 from 71:03:A8:3C:27:F1 20:04:30 dhcp,info dhcp1 assigned 10.10.10.11 to 71:03:A8:3C:27:F1 20:04:50 caps,info 71:03:A8:3C:27:F1@cap5 disconnected, too weak signal 20:04:50 caps,info 71:03:A8:3C:27:F1@cap6 connected

В логе видно:

- CAPsMAN отключил от CAP5 клиента в связи с низким уровнем сигнала: cap5 disconnected, too weak signal

- и в ту же секунду, клиент подключился к CAP6 без повторного DHCP запроса.

В этот момент на клиенте был потерян один ICMP пакет (ping)

Описание протоколов Wi-Fi-роуминга

- Предлагаю вашему вниманию полезную статью «802.11 WLAN Roaming and Fast-Secure Roaming on CUWN» на сайте Cisco.

В статье, достаточно подробно описаны различные механизмы реализации роуминга их отличия друг от друга и особенности. Данное описание применительно не только для оборудования Cisco.

- Статья на Хабре: Роуминг в сетях WiFi — 802.11i/r/k/v/OKC, что нам действительно нужно и как это распознать

Комментарии на тему роуминга и Access-List’ов

Если у вас используются современные Wi-Fi клиенты, то вам скорей всего не понадобятся Access List’ы (с ограничением по уровню сигнала) и мало того, они вам могут навредить (клиенты будут постоянно то подключаться то отключаться от AP, когда от них падает уровень сигнала).

Access-List’ы нужны для принудительного отключения Wi-Fi клиента который «намертво» зацепился за Wi-Fi AP и висит на ней до последнего, пока уровень сигнала не упадёт до нуля. Современные Wi-Fi адаптеры в клиентских устройствах, обычно таким поведением не страдают и сами, без дополнительного «пинка», переключаются на соседнюю AP.

Для чего я бы рекомендовал использовать Access-List’ы

- Использовать Access-List’ы стало удобно с опцией «allow-signal-out-of-range» . Вы можете ограничить подключение к Wi-Fi по уровню сигнала от клиента. Клиенты только с указанным уровнем сигнала смогут подключиться, но уже подключенные клиенты не будут отключаться от Wi-Fi, если их уровень сигнала упал в процессе работы (т.е. не будет прыганье клиентов с AP на AP). Данная опция удобна, если вы не хотите, что бы к вашей Wi-Fi сети подключались далёкие клиенты со слабым сигналом, которые находятся на границе зоны покрытия вашей Wi-Fi сети. Такие клиенту могут снизить производительность всей вашей Wi-Fi сети и лучше не разрешать им регистрироваться.

- Если у вас используются старые Wi-Fi устройства, которые сами не переключаются с AP на AP и просаживают всю Wi-Fi сеть, да и сами плохо работают из-за слабого сигнала. Мне попадались с подобным поведением старые Wi-Fi IP телефоны и какие-то терминалы для сканирования штрих кодов. Вы можете настроить ограничение по уровню сигнала в Access-List’ах только для таких устройств (по MAC адресам).

Когда развернёте Wi-Fi сеть, протестируйте как работают ваши Wi-Fi клиенты и тогда уже принимайте решение с какими настройками использовать Access-List’ы или не использовать их вообще.

Как клиентское устройство выбирает частотный диапазон к которому подключиться

Часто возникает вопрос: как при одном SSID для 2.4 и 5 ГГц клиентское устройство выбирает частоту к которой подключаться?

Выбор частоты является ответственностью клиентского устройства.

Я проводил эксперименты на разных устройствах и конфигурациях сети. Результаты были следующие:

Если уровень сигнала на 5 ГГц удовлетворяет требованиям клиента, то он всегда подключается к 5 ГГц, если уровень сигнала падает до неприемлемого уровня, то он переключится на 2.4 ГГц. Если уровень сигнала на 5 ГГц вернулся в норму, то клиент автоматически ¹ не переключится к нему с 2.4 ГГц, переключить можно только принудительно — отключить и обратно включить Wi-Fi на клиентском устройстве.

Если вы создадите два SSID — отдельно для 2.4 и 5 ГГц и зарегистрируете клиента в обоих SSID, то клиентское устройство будет работать абсолютно так же — всегда будет пытаться подключиться к 5 ГГц и, если нет… тогда уже к 2.4 ГГц.

Автоматически переключиться может на 5 ГГц, но не на всех клиентских устройствах. Всё зависит от реализации Wi-Fi на конкретном клиентском устройстве.

Провёл эксперимент, который опроверг категоричность моего утверждения. Суть эксперимента в в следующем:

В Wi-Fi сети, под управлением CAPsMAN есть два разных SSID для 2.4 и 5 ГГц. Когда я перезагрузил CAPsMAN, то радиомодуль на 2.4 ГГц (cap1) поднялся сразу и к нему подключился ноутбук, а вот модуль на 5 ГГц (cap2) выполнял процедуру Radar Detection и поднялся позже.

В этот момент, ноутбук увидел SSID с 5 ГГц и автоматически переключился с 2.4 GHz (cap1) на 5 GHz (cap2).

Лог:

21:16:31 caps,info 28:AF:5E:3D:BA:BF@cap1 connected 21:16:56 caps,debug cap2: radar not detected on channel 5260/20-Ce/an/DP(20dBm) 21:17:24 caps,info 28:AF:5E:3D:BA:BF@cap1 disconnected, received disassoc: sending station leaving (8) 21:17:25 caps,info 28:AF:5E:3D:BA:BF@cap2 connected

Так что, не всё так однозначно в этом вопросе…

Многое, а если точнее — почти всё, зависит от реализации Wi-Fi на клиентском устройстве и в этом одна из самых больших проблем Wi-Fi. Не может Wi-Fi точка доступа или контроллер управлять клиентским устройством, клиент сам решает как ему работать, какие частоты выбирать, как производить процедуру роуминга и т.д.

Презентации с MUM на тему CAPsMAN

- Build enterprise wireless with CAPsMAN (Mikrotik User Meeting Yogyakarta, October 19-20, 2018)

- CAPsMAN. Практическая реализация и неочевидные особенности (2018 г)

- Запуск сети на YotaArena (2017 г)

- Hotel Wifi Solution with MikroTik. CAPsMAN, HotSpot and User Manager (2015 г)

Полезные ссылки

- MCS Index, Modulation and Coding Index 11n and 11a

- Channel Planning Best Practices for Better Wi-Fi (ekahau.com)

- Статья: Реальная скорость Wi-Fi (на предприятиях) /29/11/2018/

- Статья: Почему Wi-Fi не будет работать, как планировалось, и зачем знать, каким телефоном пользуется сотрудник

- Роуминг в сетях WiFi — 802.11i/r/k/v/OKC, что нам действительно нужно и как это распознать

- Статья «802.11 WLAN Roaming and Fast-Secure Roaming on CUWN» на сайте Cisco

- Mikrotik Manual:CAPsMAN

- Роуминг в сетях Wi-Fi при использовании стандартов 802.11k, 802.11r и 802.11v в ОС iOS

Ссылки на описание работы роуминга у разных производителей

- Apple: Описание принципов работы роуминга на устройствах с iOS 8 и выше: About wireless roaming for enterprise (Learn about how iOS devices roam in an enterprise Wi-Fi environment.)

- Apple: Описание работы протоколов 802.11k, 802.11r и 802.11v в iOS в процессе роуминга в Wi-Fi сети: Wi-Fi network roaming with 802.11k, 802.11r, and 802.11v on iOS (Learn how iOS improves client roaming using Wi-Fi network standards.)

- Samsung: Описание работы роуминга в Wi-Fi сети на устройствах Samsung: Enhanced Roaming Algorithm

Цикл статей по роумингу в сетях Wi-Fi

- Роуминг (миграция клиентов между ТД) в Wi-Fi сетях — Часть 1 – Scan and connect

- Роуминг (миграция клиентов между ТД) в Wi-Fi сетях — Часть 2 – Band Steering

- Роуминг (миграция клиентов между ТД) в Wi-Fi сетях — Часть 3 — Handover

- Роуминг (миграция клиентов между ТД) в Wi-Fi сетях — Часть 4 — Handoff

- Роуминг (миграция клиентов между ТД) в Wi-Fi сетях — Часть 5 — Организация опорной сети

Похожие записи...

Latest posts by Андрей Торженов (see all)

- Куда переходить с Helpdesk OTRS? Альтернативы OTRS - 27/02/2022

- Windows 11. Не работает обновление, не входит в OneDrive, OneNote и другие Microsoft сервисы - 29/01/2022

- Попытка взлома Mikrotik? - 24/12/2021

- После обновления до Proxmox 7.1 не запускаются виртуальные машины - 28/11/2021

- libflashplayer.so пропатченный от Time bomb - 11/02/2021

Спасибо за статью!

Не могли бы вы подробнее рассказать/объяснить в чем разница (на практике) между включенным и выключенным Local Forwarding?

Когда стоит включать Local Forwarding, а когда выключать?

Из своего опыта могу сказать, что при выключенном Local Forwarding переключение между капами происходит почти незаметно (например, разговор голосом по Skype фризится на мгновение и пользователи этого почти не замечают), а вот если Local Forwarding включен, то тот же Skype звонок в большинстве случаев отваливается. Почему так происходит?

На тему Local Forwarding.

У нас есть два CAP’а:

CAP1, на нём поднят CAPsMAN и Wi-Fi AP.

CAP2, поднят Wi-Fi AP.

Если выключить Local Forwarding, то трафик от клиентов CAP2 пойдет через CAP1. Т.е. от CAP2 до CAP1 организуется некий туннель и весь трафик будет идти через CAP1 CAPsMAN. Если CAP’ов много и у всех выключен Local Forwarding, то ВЕСЬ трафик от пользователей этих CAP’ов будет идти через CAP1. CAP1 будет ЕДИНОЙ точкой входа и выхода трафика всей Wi-Fi сети.

Если включен Local Forwarding, то трафик от всех CAP’ов (Wi-Fi клиентов) будет терминироваться локально, не будет идти на CAP1.

Как-то так…

Да, при выключении Local Forwarding, переключение может быть быстрее.

Спасибо за ответ.

А есть ли у вас опыт или информация, как capsman разруливает коллизии в wi-fi сети? Имеется ввиду проблема скрытого узла (http://zscom.ru/chto-takoe-polling-v-wifi-setyah)

Ведь деже при двух капах пользователи уже могут «не видеть» друг друга напрямую при этом находят в одной wi-fi сети.

У меня есть 4 капы, разбросанные по офису (настроено как в вашей статье, за исключением 5Ghz (нет) и LocalForwardin (выключен)). Время от времени у клиентов пропадает интернет, при этом соединение с wi-fi не пропадет. Интернет возвращается через пару минут или после отключения включения wi-fi на машине клиента. Подозрение на коллизии в сети.

На тему коллизий. У MT есть режим: Frame protection support (RTS/CTS)

подробней тут: http://wiki.mikrotik.com/wiki/Manual:Interface/Wireless#Frame_protection_support_.28RTS.2FCTS.29

TDMA у них тоже есть (режим Nsteram и NV2).

Это проприетарный режим, работает только с Микротиками.

Подробней тут: http://wiki.mikrotik.com/wiki/Manual:Interface/Wireless

Frame protection support можно настроить в CAPsMAN, TDMA пока не поддерживается, да и думаю вам это не нужно.

С такой проблемой, как у вас не сталкивался… думаю вам лучше тут вопрос задать: http://forum.nag.ru/forum/index.php?showforum=56

Может есть какие-то закономерности у тех пользователей, которых возникают проблемы? Одинаковые wifi карты например?

вы написали что как будто в обоих случаях все равно трафик будет ходить через САР1. Может трафик между клиентами будет ходить или через точку к которой они подключены или через центральный Capsman.

Не понял вопроса. Уточните.

Смотрите. Есть контроллер RB3011UiAS без wifi он является Capsman. Есть 4 точки доступа RBcAPGi-5acD2nD подключенные к контроллеру по витой паре в каждый порт. Что бы клиенты видели друг друга я создал на каждой точке бридж и все интерфейсы туда добавил. И в Capsman поставил галку Local Forwarding что бы клиенты ходили к друг дуру через точку свою АР а не через контроллер. Сервер с 1с подключен по витой паре к контроллеру. Но клиенты на ноутах жалуются на скорость в 1с и интернет (хотя последний 100мб) Сеть по витой паре везде гигабитная до точек доступа. У клиентов коннект максимальный 150мб. Еще проблема клиенты подключаются автоматом не к своей точке доступа а в соседний кабинет.

Это канальная скорость Wi-Fi, к реальной скорости эта цифра ни какого отношения не имеет, тем более если у вас используется диапазон 2.4 ггц. Обычно он очень зашумлён соседями и реальная скорость может быть меньше раза в 10 или даже ещё меньше. Нужно сделать замеры реальной скорости когда жалуются.

Просканируйте эфир, посмотрите много ли ещё «соседей» находятся на данном диапазоне.

Только сам клиент принимает решение к какой точке доступа подключаться. Контроллер в этом не участвует! Скорей всего, клиентское устройство получает более мощный сигнал от соседней точки, к ней и подключается.

Поиграйтесь с выходной мощностью на точках доступа. Например уменьшить у соседней. Так же можно попробовать переместить точки доступа в другое место.

Я так это понял: при включенном каждая точка доступа работает как шлюз, а при выключенном — все стекается через контроллер. Типа чтобы разгрузить точку доступа.

Например, если кто качает торрент, то нагружается только одна точка доступа а не контроллер.

Благодарю за прекрасную статью. Очень всё подробно, даже слишком. Единственное что мне не удается реализовать, так это пункт Local Forwardung, если его включить то происходит следующее:

Прикрепленный файл:

Сложно сказать в чём проблема… CAP теряет связь с CAPsMAN.

Я бы проверил все настройки связанные с bridge как на CAP, так и на CAPsMAN.

Выкиньте из бридж-порта — ALL и добавьте порты вручную каждый, кроме Wi-Fi модулей.

Добрый день, подскажите, у меня wifi пароль меняется скриптом раз в неделю в микротике, можно ли его реализовать с capsman, смущает, то-что надо вбивать пароль одинаковый для роутеров в настройках security?!

CAPsMAN создан, что бы централизованно управлять всеми точками Wi-Fi (CAP).

Вы можете запустить скрипт на CAPsMAN и выполнять в скрипте команду:

/caps-man security set security1 passphrase=yourNewPsk

Где security1 — ваш профиль с настройкой безопасности.

После этого, автоматически на всех CAP’ах пропишется новый PSK.

Благодарю

Добрый вечер.

При настройке AP на CCR

прибег к vlan-ам

В datapaths

прописал vlan21 use tag — см вложение — https://yadi.sk/i/hU9CGCTs3EAcBe

Все подключающиеся пользователи получают от DHCP адреса согласно влану.

Тут все хорошо.

В настройках точек САР выставлено так см вложение

если выключить САР на АР то точка доступна по сети и я на нее могу подключится, стоит вкл САР на точки доступа, по кабелю я вижу только шлюз, а при попытке подключится к точкам, узнав их ИП или МАС через шлюз. Я уже ни как не могу подключится.

Если же выключить САР на точках, то все ок. Они становятся доступны и можно подключится к ним.

На точках есть бридж — и в него добавлены как wlan-ы так и ethernet, но я не думаю, что проблема в этом.

Еще вопрос: Можно ли через Сарsman настроить белый список?

Прикрепленный файл:

C VLAN вам не помогу, пока не было необходимости использовать VLAN на Микротик. Я его использую дома и в связи с этим нет нужды в сложных топологиях. Основная моя работа связана с другим оборудованием (Cisco, Avaya, HP и т.д.), в нём я более компетентен.

Что вы имеете ввиду под белым списком? Что бы доступ к Wi-Fi был только по определённым MAC адресам, а остальным запрещено?

Да, фактически нужно отсекать всех кто не в белом списке.

Пока добавляю в Ассеss лист по MAC-y устройства, потом я так понял одним делаю access другим drop(reject), но встает проблема так как итнерфейс можно выбрать только один, а ставить блок на все мне не надо, так как есть гостевой интерфейс.

Сейчас нет возможности проверить. Можно попробовать так:

Создаём AL правило для SSID GUEST, разрешающее доступ в сеть нужному MAC:

/caps-man access-list add ssid-regexp=GUEST mac-address=01:02:03:04:05:06 action=accept

Создаём второе правило AL для SSID GUEST, блокирующее всем доступ в сеть:

/caps-man access-list add ssid-regexp=GUEST mac-address-mask=00:00:00:00:00:00 action=reject

Данное правило всегда должно быть последнее в списке!

Добрый вечер, если я правильно понял, то данное действие приведет к такому результату:

if хоть один мак присутствует в списке then accept else reject?

Я проверю, отпишусь.

Да именно так.

Я сейчас всё проверил у себя, работает.

Немножко подкорректировал команды:

/caps-man access-list

add action=accept disabled=no mac-address=28:87:96:93:79:B9 ssid-regexp=CRUX

add action=reject disabled=no ssid-regexp=CRUX

В логах, при попытках подключения не прописанных в белом списке клиентов, будет следующее:

20:47:48 caps,info 18:CF:5E:AD:CA:4F@cap1 rejected, forbidden by access-list

Всем привет. Есть вопрос по сару. Настроили на двухдиапозонке капу. Магистраль по 5Ггц а сам капман на 2Ггц.

То есть, без проводов. Как считаете этот конструктор по стабильности?

Видал один раз капу намутили на одном вифи интерфейсе в 5Ггц и много вланов, конфиг не скинул жаль. Тоесть там магистраль работала в 5Ггц а эзернет вешался на ип камеры. точки были какие то sxt.

Сам так не настраивал, но теоретически не вижу проблем в такой схеме.

Спасибо за отличную статью!

Отличная статья, но хотелось бы спросить, если один микротик подключен к другому по кабелю через PoE in/out настройки аналогичны?

И второй момент если к клиенту capsman подключить кабелем к примеру пк, то он увидит клиента который подключен кабелем к самому capsman?

1. Настройки PoE аналогичные.

2. Да, увидите. Wifi сеть и Ethernet в данном случае едины, в одном бридже.

Может я что-то настроил не так, но суть такова.

Контроллер микротик имеет внутреннюю адресацию 192.168.0.0, соответственно шлюз для сети этого микротика 192.168.0.1

В порт poe out (5) я воткнул второй микротик, у него адрес этого интерфейса 192.168.0.204.

Но внутренний dhcp сервер раздает ip адреса сети по умолчанию 192.168.88.0.

Как мне сделать лучше, чтобы клиенты точки доступа были в той же сети, что и контроллера? Прописать на втором микротике dhcp сервер первого контроллера и отключить существующий dhcp сервер точки или существует еще какой то способ? Или необходимо объединить порты на втором микротике в один бридж?

Сам же и отвечаю) на втором микротике отключил DHCP сервер, первый входящий порт poe in сделал мастером и все порты объединил в один бридж.

Да… Так и делается обычно… Контроллер является и шлюзом в интернет (nat/fw) и dhcp сервером… а все остальные CAP просто раздают wifi (на них выключено всё лишнее и DHCP сервер тоже) и обеспечивают ethernet интерфейс, если нужно.

Но конечно топологий сети и вариантов настроек намного больше, то, что описал выше это типовое решение.

Здравствуйте! Точки общаются между собой по беспроводу? Или же их надо подключить проводом?

Спасибо.

По проводам. WDS с CAPsMAN не поддерживается.

можно и по безпроводу только нужны точки с 2 радио модулями. с виртуалкой работать не будет.

Если вопрос Sergey Coder был в контексте моей статьи, то CAP’ы соединяются по Ethernet, а если вообще… то да, если есть два радиомодуля, то можно и по радио.

Спасибо за труд, одна из самых подробных и развернутых статей по обсуждаемой теме.

Настроил в точности по приведенному руководству, все функционирует на тестовом стенде.

Заметил следующее:

1. При отключенном Client To Client Forwarding один из подключенных к точкам узлов продолжает пинговать подключенного «соседа». По идее, в этом случае подключенные к точкам устройства должны быть изолированы друг от друга полностью?

2. Если точек будет больше, скажем четыре-пять, разделить на индивидуальные частотные каналы также рекомендуете по аналогии со статьей?

3. Было бы интересно увидеть статью в вашем исполнении о поднятии Slave-конфигурации и прикручивания к ней Hotspot-а. Ведь CAPsMAN с HotSpot-ом вещи совместимые?

Пожалуйста! Приятно что кому-то пригодился мой труд.

1. На версии ROS 6.38.5 при выключении Client To Client Forwarding ping’и между клиентами пропадают, только что проверил. Для примера мой конфиг:

/caps-man datapathadd bridge=BRIDGE-LAN client-to-client-forwarding=no local-forwarding=no name=datapath1

2. В моей статье приведён сложный вариант провижининга (настройки) CAP’ов. Каждой CAP выделяется свой индивидуальный непересекающийся частотный канал. Это актуально, когда большая плотность установки WiFi точек доступа, они видят друг-друга и много wifi клиентов. Что бы точки доступа не мешали друг-другу, нужно их разносить на разные непересекающийся частотные каналы (для примера, если это 2Ghz диапазоны, то каналы будут 1-6-11). Если сеть wifi и нагрузка небольшая и точки доступа (CAP’ы) не видят друг-друга, тогда можно особо не заморачиваться и в Channel не указывать частоту канала (и тогда можно сделать один Channel для всех CAP’ов), Mikrotik во время привижининга CAP’ов сам выберет наименее загруженный канал.

Для построения качественной WiFI сети,в любом случае, необходимо производить радиоразведку, делать предварительные расчёты зоны покрытия, продумывать где будут размещаться CAP’ы (точки доступа), на каких они буду частотных каналах и будут ли они мешать друг-другу.

3. Пока не приходилось на Mikrotik настраивать HotSpot, так что подсказать не могу. Настроить slave конфигурацию не проблема, делал это, но без hotspot’а. Если когда будут настраивать, опишу эту поцедуру.

Благодарю, Андрей!

Касаемо изоляции между собой подключаемых клиентов — перепроверил, связь почему-то остается.

Конфиг и версия ROS идентичные у нас с вами.

/caps-man datapath

add bridge=bridge2 client-to-client-forwarding=no local-forwarding=no name=datapath1

Что с local-forwarding=no, что с local-forwarding=yes.

Странно…

Клиенты на одном CAP’е или на разных?

Я непроверял, но думаю изоляция работает в пределе только одного CAP’а.

Еще раз перепроверил, действительно изоляция работает только в рамках одного капа независимо от значения local-forwarding, более того, если САРы двухдиапазонные, то только в пределах одного радиомодуля, т.е., например, когда два клиента подключены к одному и тому же САРу на 2.4GHz — изоляция работает. Если же один сел на 5Ghz, а другой на 2.4GHz, то изоляции нет и в пределах одного CAPа.

Было бы неплохо, чтобы кто-то перепроверил сказанное на своем оборудовании.

Это логично и как мне кажется правильно.

Задача изоляции wifi клиентов стоит в том, что бы уменьшить паразитный трафик в одном частотном радиоканале, это важно, т.к. один частотный канал делится между всеми клиентами, это общая среда передачи, что приводит к коллизиям, снижению скорость, потере пакетов и т.д.

Если стоит задача изолировать всех клиентов между собой на всех радиомодулях и CAP’ах, для этого есть фильтры в бридже или файрвол.

Добрый день!

» Если сеть wifi и нагрузка небольшая и точки доступа (CAP’ы) не видят друг-друга, тогда можно особо не заморачиваться и в Security не указывать частоту канала (и тогда можно сделать один security для всех CAP’ов)»

Опечатка? Не Security, а Channel.

Добрый день!

Да, это опечатка… поправил на Channel.

Спасибо за замечание.

Изоляция всех подключаемых клиентов между собой тоже может быть полезна в определённых случаях, когда этим пользователям ну никак не нужно иметь какой-либо доступ к подключенным устройствам своих «соседей».

Пока глубоко не тестировал, ограничение сделал в бридже:

/interface bridge filter

add action=drop chain=forward in-bridge=bridge2 out-bridge=bridge2

Касаемо нового комментария в описании настройки по сообщениям в логе контроллера

caps,info 28:FF:4E:BD:CA:4F@cap3 disconnected, group key timeout

Указанное значение group-key-update=1h добавлено, но на наличие записей в логе это никак не повлияло, впрочем статистики по стабильности работы подключений у пользователей пока тоже еще не наработано и носят записи информативный характер или реально сигнализируют об отваливании связи у подключенных клиентов — пока сказать не могу.

Данная команда не устраняет проблему, а минимизирует её последствия. Проблема больше кроется в клиентских устройствах.

Насколько минимизирует? В вашем случае после внесения значения group-key-update=1h клиентские устройства по факту стали отключаться реже по описанной проблеме?

У себя я вижу, что сообщения в логе реже не стали, но и пока явных жалоб на сбои в работе не поступали (может это только пока, времени мало прошло с момента развертывания комплекса и пользователей мизер еще).

У меня маленькая сеть. Сообщений стало меньше.

Если поискать на forum.mikrotik.com, то видно, что данная проблема часто (но не только!) возникает с iPhone когда они засыпают. Насколько я понял, свойственно это определенным версиям iPhone/iOS.

Добрый день.

Подскажите, если включаю Local Forwarding, в лог начинают постоянно сыпаться ошибки о возможных кольцах в сети. Если опция активна — такого нет.

Не понял. При включенном или выключенном Local Forwarding ошибки?

При выключенном, т.е. когда точками рулит капсман.

Наверно добавили в бридж wifi интерфейс. Удалите, там только ethernet должен быть.

Вы имеете в виду на капах?

Везде и в CAP и в CAPsMAN! Когда создаёте бридж (/interface bridge), то в него необходимо добавить только ethernet интерфейсы. Об этом сказано у меня в статье: https://2keep.net/mikrotik-capsman-v2-hap-ac-lite/#i

Если вы туда добавили и wifi, то будут лупы.

Спасибо, помогло, действительно были в бридже.

День добрый! Такой вопрос — настроил 2 provisioning, 1 для 5ггц другой для 2.4.

Срабатывает только один при включении точки в cap mode при помощи зажатия reset (wlan2 на точке не получает настройки и не становится под capsman)

Если зайти на точку и вручную включить для него cap — все хорошо.

Не сталкивались с такой проблемой?

Очень не хочется конфигать вручную, хотелось бы масштабируемое решение…

точки wap ac

Нет, не сталкивался. Я всегда вручную прописывал адрес CAPsMAN на CAP.

Когда первый раз настраивал двухдиапазонные точки, были проблемы когда неверно указал hw-supported-modes, тогда второй диапазон не настраивался… Но я так понимаю, это не ваш случай.

Не покидало сомнение, что это связано с hw-supported-modes, но! Если я вручную включаю caps на 5ггц интерфейсе, то все работает…

Есть еще мысль о том, что апшки привязываются по маку eth1 и provisioning не выполняется для одного и того же мака дважды. Как проверить — не знаю.

Нет, провиженинг осуществляется на основе MAC радиоинтерфеса.

Что у вас в /caps-man provisioning export ?

add action=create-dynamic-enabled hw-supported-modes=ac master-configuration=\xdd5 name-format=prefix name-prefix=lenin5- slave-configurations=\

lenin-5G

add action=create-dynamic-enabled hw-supported-modes=b,gn master-configuration=\

xdd2 name-format=prefix name-prefix=lenin2- slave-configurations=\

lenin-2G

Может стоит попробовать для теста, сделать простую конфигурацию, с одной master конфигурацией? Протестировать и посмотреть на результаты.

Вот мой провиженинг для wap ac, но я не пробовал настраивать CAP через кнопку, сам настраивал IP адрес CAPsMAN.

/caps-man provisioning

add action=create-dynamic-enabled hw-supported-modes=ac,an \

master-configuration=cfg_5g

add action=create-dynamic-enabled hw-supported-modes=b,gn \

master-configuration=cfg_2g

попробовал на одном мастер конфиге с 5ггц без слейвов — та точка, что была вручную сконфигурирована — поднялась, остальные — появились как cap1 cap2 (у меня — префиксы должны были быть) и без сети, со статусом MB.

Попробуйте тут спросить http://forum.nag.ru/forum/index.php?s=7d697c79d88b665a2f5477d333e25e05&showforum=56

может подскажут… у меня сейчас нет на чем проверить

посетила меня тут одна мысль — проблема в дефолтном конфиге.

Попробовал следующее:

— при старте держим 5 секунд для сброса конфига — в итоге видим 2 сети с последними символами мака.

— перетыкаем, держим 10-12 секунд, точка уходит в CAP и появляется с 2 сетями! Жесть какая-то, попробую сейчас с другими точками тот же фокус для закрепления.

Все-таки что-то с конфигом у них было (который default).

Попробовал со второй точкой (новая, достал с коробки)

Первым делом вогнал ее в cap через кнопку — поднялась только 2.4 сеть

Сделал ресет, повторил с cap — поднялись обе сети.

Есть подозрение что в конфиге идет 5ггц сеть отключенной.

Но факт — после сброса с кнопки работает.

Осталось разобраться как еще в довесок передавать настройки не связанные с wifi (устанавливать пароль администратора на точках как минимум).

Вот тут https://mum.mikrotik.com/2016/RU/agenda/EN

есть пара докладов на тему централизованного управления MT

Спасибо за статью! Очень помогла!!! Я вам очень благодарен за труд!

Спасибо за отзыв! Рад, что вам помогла статья!

Обязательно ли создавать бридж для Capsman?Не до конца понимаю какую функцию он выполняет… Если к примеру я на интерфейсе создам 2 vlana, затем в настройках datapath укажу vlan id не будет ли это удобней?

Не совсем понимаю о чём вы…

В данном случае бридж используется для объединение всех CAP на втором уровне. Думаю возможны и другие варианты настройки, всё зависит от требования. В моём случае описана настройка с бриджом.

Андрей здравствуйте. Потянут ли две такие точки одновременно 100 подключенных клиентов?

Интересен ответ хотя бы на вскидку?

Здравствуйте!

Не могу ответить… Нужно учитывать много факторов:

* Понимать какой будет тип трафика от пользователей (торрент, iptv, voip или просто серфинг в инете с проверкой почты).

* Какая скорость будет выделяться пользователям.

* Какие уровни сигнала будут от пользователей.

* Какие частотные диапазоны.

* и т.д. и т.п.

Вам лучше задать данный вопрос тут: http://forum.nag.ru/index.php?/forum/56-mikrotik-wireless/

просто серфинг с почтой, скорость зарезана будет

по диапазонам будут оба использоваться

и на этих точках будет только wifi, без дополнительного подключения кого то к портам

вообще интересно потянет 50 подключений (1точка) или надо будет еще докупать

может все 50 одновременно и не будут интернет юзать, но держаться будут при этом

Сложно мне ответить. У меня на них было может 15 пользователей… Нет опыта с большими инсталляциями на данном оборудовании.

При небольшой нагрузке думаю проблем не будет, а если все будут торрент качать… где много маленьких пакетов, то проблемы могут быть.

Да и думаю есть смысл ограничить пользователей по уровню сигнала, но тут могут быть проблемы на старых ios.

Вот уже получается 5 месяцев полет нормальный.

Жалоб ни разу не поступало.

Отлично! Спасибо за обратную связь!

Андрей, еще раз спасибо за статью, все структурировано, хоть некоторые моменты и не были озвучены, но это уже дело практики и опыта эксплуатации, наверняка по вашей статье с ноля была настроена не одна сотня контроллеров.

Вопрос к обсуждению у меня касаемо ширины канала в 5G диапазоне. Если мы хотим использовать на точках три (по аналогии с 2,4G) непересекающихся канала, но каждый с шириной до 80МГц, то по моим расчетам это будут частоты 5180 в Сеее, 5240 в Сеее, 5300 в Сеее, т.е. каналы 36 (5180-5240), 48 (5240-5300), 60 (5300-5520) или в данном случае будет пересечение всех трех каналов, никак не могу сообразить?

И у вас выше в сноске с описанием расчета ширины каналов неточность, Cee или eeC (во всяком случае, на данный момент) нет, для поддержки 20/40/80МГц служит Ceee, eCee, eeCe, eeeC.

Спасибо за отзыв и спасибо за замечание про Cee, исправил!

Насчёт частот. В вашем случае, если я ни чего не путаю, один канал 5Ghz на 80 Mhz будет занимать с 36 по 48 включительно! Т.е. следующий канал будет с 52.

В аттаче к комменту схема распределения каналов.

Прикрепленный файл:

Спасибо, эта схема расклалки по каналам меня и смутила.

Следуя ей, в вашей статье создаваемые каналы на 40Мгц для 5 Ghz также пересекаются.

В случае двух каналов по 40МГц — это с 36 по 40 и с 44 по 48 включительно.

Да, вы правы. У меня ошибка.

Когда в лабе создавал данную схему для написания статьи, сначала использовал 20Mhz, потом перевел на 40, а частоты не поменял.

Я внесу поправку в статью, но считаю, что это не критичная ошибка, т.к. она рассказывает как настраивать CAPsMAN, а не как проводить радиопланирование.

Еще раз спасибо за замечание!

Внёс изменения в статью и добавил таблицы распределения частот и каналов:

https://2keep.net/mikrotik-capsman-v2-hap-ac-lite/#_5_Ghz

Как поднять CAPsMAN на прошивке 6.41rc?

На более ранних версии все настраивается и работает отлично. На версии 6.41rc не заработал.

Нужно именно на этой прошивке, почему не спрашиваете. Знаю что она на бета тестировании.

RouterBOARD 951G-2HnD

CRS109-8G-1S-2HnD

6.41rc не тестировал. Какие у вас проблемы?

Спасибо за труд, очень помогли.

Вопрос — есть ли инструкции, как в подобной системе на основе CAPsMAN организовать guest wi-fi в самом привычном ее понимании — доступ только в интернет.

Спасибо!

Пожалуйста!

Статьи готовой нет…

Если стоит задача для гостевого SSID сделать доступ только в интернет, то можно создать отдельный bridge для гостей, к нему привязать гостевой DHCP сервер со своей IP сетью для гостей, а дальше уже в Firewall запретить доступ гостевой IP сети везде кроме Интернет…

Созданный bridge привязывается к datapaths который будет использоваться для гостевой SSID.

Это как один из вариантов… Также можно сделать с VLAN’ами.

Ниже ссылки с материалами с MUM. В них описаны похожие задачи. Там есть примеры конфигураций.

https://2keep.net/presentation_4701_1508319982

https://2keep.net/presentation_2709_1444122809

Прошу прощения за дурацкий вопрос — новый бридж, как я понимаю, заводится на маршрутизаторе, где живет CAPsMAN?

Спасибо за ссылки, пошел изучать

Да, бридж создается на CAPsMAN, а также в datapath отключается Local Forwarding. Тогда со всех AP трафик будет идти через CAPsMAN и уже на нём фильтроваться в firewall.

еще раз спасибо!

Наконец-то дошли руки до гостевой сети. Сделал на контролере capsman еще один бридж, завел на нем dchp со своим пулом адресов 192.168.89.0/24, завел правила в файерволе (запртетить из гостевой доступ к основной и наоборот), добавил маскарад в nat для этой подсети, создал новый rout — все вроде сделал.

На capsman поднял конфигурацию гостевую с новым бриджом в datapath с отключенным local forwarding.

В итоге — гостевая сеть поднялась, раздает ip адреса в подсети 192.168.89.0, но доступа в инет нет.

Что интересно, что адреса в основной сети раздаются с начала пула, а в гостевой почему-то с конца — типа 254.

При этом изнутри микротика железка в гостевой сети не пингуется, а если она в основной сети — то пингуется (кое-как, но все-таки).

Попробуйте отключить все правила firewall и проверить. Может в них что напутали.

Да, примерно что-то в этом духе и сработало. Отключил правила — заработало без ограничений доступа из гостевой в основную сеть, включил их опять — и заработало уже как надо, с ограничениями. Что это было — «уму не растяжимо» (С)

Кстати, после того как поднял систему с контроллером и 3 CAPами, уткнулся в другую проблему — wi-fi клиенты постоянно отваливались от интерфейсов, в логах было полно записей типа «4-way handshake timeout». Проблема довольно часто обсуждаемая, но курение интернетов особого результата дала — кто-то пишет, что это мол наследственная болезнь взаимодействия Микротиков и Apple (но отваливались и ведроиды), у кого-то исправлялась ошибка в момент апгрейда RouterOS, кто-то отключал rts cts и все в таком духе. У меня вылечилось установкой Hw. retries до 7 (другие значения не пробовал), полет стабильный.

Частоты для CAPов вообще не указывал в конфигурациях CAPSMAN, он их сам раскидывает по каналам. Правила в Access List сначала создал, но потом убрал, пока и без них вполне себе незаметно перекидывает клиентов от точки к точке, пока перемещаешься.

Хорошо что всё заработало!

Про «4-way handshake timeout» спасибо, учту если столкнусь с такой проблемой.

На тему Access List… Да, я их тоже создавал, но отключил. Это больше костыль для старых wifi чипов, которые держались до последнего на AP и их нужно было принудительно отбрасывать. Сейчас, с новыми wifi подобные проблемы редко наблюдаются…

Доброго времени суток!

Андрей, а можно ли настроить в CAPsMAN гостевую беспроводную сеть с включенным Local Forwarding?

Можно, но тогда нужно использовать VLAN что бы разделить две сети и выделить свои DHCP сервера и т.д.

Это первое, что пришло в голову.

Спасибо за ответ! А без использования VLAN возможна реализация данной конфигурации?

Если только один MT с WiFi то можно просто создать два бриджа, а если два и более, то нужно же как-то передать на центральный МТ инфу из какой сети клиенту выделать IP по DHCP, разграничить доступ между сетями (firewall), разделить броадкаст домены (L2) и т.д.

Для этого и служит VLAN (он помечает, тегирует, фреймы) ну или отключить Local Forward и всё туннелировать на CAPsMAN и на нём все это делать.

Я бы сделал каким-то из двух вариантов — VLAN или отключение Local Forwarding.

Второй вариант проще, но и требует больше ресурсов.

Может есть и ещё варианты, но я считаю двух уже достаточно и они правильные.

У меня сейчас в качестве контроллера настроен RB951 с CAP на бору + есть одна точка доступа cAPlite. Использую конфигурацию с выключенным Local Forwarding и 2-мя бриджами на CAPsMAN для основной и гостевой сетей.

Я так понял реализовать вариант без VLAN в данной ситуации не получится?

Я другого варианта не знаю. Можете спросить тут https://forum.nag.ru/index.php?/forum/56-mikrotik-wireless/

P.S. Но я не понимаю чем вам VLAN не нравится.

Спасибо за статью и совет в частности! VLAN на MT я еще не осваивал (многие пишут, что этот функционал в микротиках реализован достаточно запутано и усложненно), поэтому интересовался альтернативными способами. Теперь появился повод для изучения настройки VLAN на MT

Хороший повод разобраться с VLAN.

VLAN на MT настраивается или через Bridge (новая реализация, настройки почти как у любого другого вендора). Тут можно для начала посмотреть https://youtu.be/wbmHmCDce5Y (я всё ни как не напишу статью).

И через меню Switch (реально муторно, у каждой модели немного по разному настраивается).

Лучше использовать Bridge (в будущем будет только он). Но на старых моделях MT всё это работает через CPU и может нагружать Mikrotik. Насколько сильно нагружает, не тестировал.

Еще раз благодарю! А вот статья была бы очень даже кстати. Что-то мне кажется даже более актуальна чем про настройку CAPsMAN. Жду с нетерпением))

Андрей, добрый день. Есть настроенный capsman на 2х hap ac lite, необходимо подключить еще один без проводов по 5 GHz. Подскажите пожалуйста вариант подключения.

Здравствуйте!

Можно вывести радиомодули на 5ггц из под управления CAPsMAN и использовать их только для организации соединения точка-точка между двумя MT (радио мост).

В этом случае у вас не будет 5 ггц для клиентов (точнее будет, но только на одном из трёх MT).

Радиомост в этом случае настраивается как обычно (CAPsMAN не используется).

Пример: https://lantorg.com/article/nastrojka-mikrotik-dlya-soedineniya-tochka-tochka

Огромное спасибо за статью! Настолько подробную и простую, что я наконец-то почти понял Mikrotik! 🙂 Вы проделали огромную работу (радует обилие и скриншотов и терминальных команд), спасибо за титанический труд! И очень здорово, что информация актуальна — последние уточнения и обновления. Статья живет и пополняется, а не морально устаревает, как бывает на просторах интернета по истечении пары лет/месяцев… Mikrotik — очень крутая штука, и постоянно что-то новое они допиливают/обновляют/внедряют. Полюбил их оборудование и ROS с первого опыта общения. Очень здорово, что есть такие люди как вы, которые разжевывают сложные моменты нам — простым обывателям 🙂

Еще раз спасибо за статью! Добавлена в закладки, отправлена другим админам/любителям, ресурс однозначно ценный, будет регулярно посещаться в будущем!

Большое спасибо за такой тёплый отзыв! Очень приятно!

Здравствуйте, Андрей!

Подскажите, пожалуйста, некоторые нюансы настройки RB962UiGS-5HacT2HnT и RBwAPG-5HacT2HnD. Первый раз настраиваю такое оборудование. Версия прошивки 6.41.4 на обоих.

Я так понимаю что пакет wireless-cm2 называется теперь wireless.

1. Я получай внешний IP по кабелю от DHCP провайдера соответственно автоматически. В настройках по умолчанию ether1 не входит в бридж т.к. как я понимаю это порт WAN. В вашей статье его предлагается включить в бридж, но в это случает как будет организовываться роутинг или у вас другой случай?

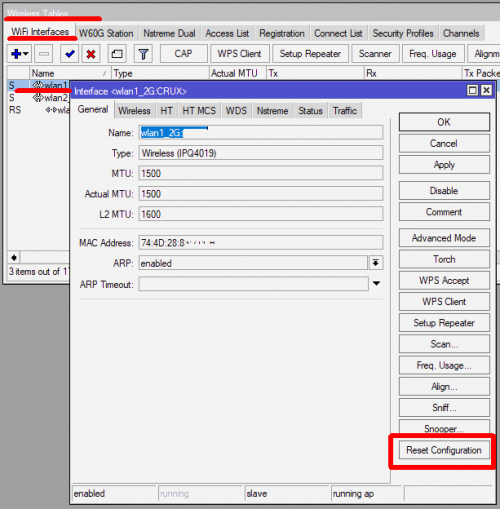

2. В конце настройки при передачи управления CAPsMANу требует включить сертификаты. После включения вайфай отрубаеться полностью.

Дополнение.

При передачи управления wlan CAPsMAN (Lock to CAPsMAN) если поле Certificate оставить NONE то выдает ошибку «Could`t change CAP- can not to CAPsMAN whitout certificate (6)

Если в CAPsMAN сертификати выставить его в Wireless при привязки к CAPsMAN-у nj wifi просто отключается в интерфесах и при попытки включить выдает что интерфейсами управляет CAPsMAN.

Вы не поверите. 🙂 Все заработало после того как на RB962 я активировал режим CAPsMAN кнопкой. (включай в сеть и держи 10 секунд).

При подключению через winbox выдало окошко которое мне сообщило что устройство работает с режиме CAPsMAN.

О майн гот 🙂

Отлично что всё заработало!

P.S. Если у вас нет необходимости в шифровании трафика между CAP и CAPsMAN, то настройки связанные с сертификатами трогать не надо.

Новая проблема CAPSMAN заработал, но теперь клиенты не получают IP.

Пытался в разделе IP настроить DHCP ничего не изменилось.

Где это настраивать?

Спасибо большое за ответ и за статью!

Настраивается DHCP сервер в IP > DHCP Server

Сверху нажимается кнопка DHCP Setup и через визард пошагово настраивается.

В DHCP Serve Interface выбираете bridge который в CAPsMAN настроен для клиентов wifi.

Андрей, спасибо за статью. Нашел тут немного объяснения некоторым терминам.

Перевел недавно офис с Unifi на CapsMan — глюки софтового unifi окончательно расстроили. А cloudkey покупать не хотелось. Часто использовали микротики в качестве роутеров в удаленных офисах (впн), решили потестить CapsMan и пока не жалеем.

Вопрос пока не решен один: как вешать точки доступа RBwAPG-5HacT2HnD ?

Под потолок? на уровне головы? На стене? Интересна физика работы антенны в этих точках.

Куда они должны быть направлены? Куда идет основное излучение? Или это совсем не важно?

Боюсь что если повешу вниз головой как тарелки Unifi — сигнал будет уходить в пол и частично терять силу. А если направить ее куда-нибудь то каков сигнал будет сзади?

В даташите на данную точку указано, что антенна имеет диаграмму направленности 360 гр, т.е. она всенаправленная. Вешать можете как угодно (в даташите показано что монтировать AP могут как вертикально, так и горизонтально).

Даташит прикрепил к комментарию.

А что не так с unifi ? Какие были проблемы?

Прикрепленный файл:

wAP_ac-170405141014.pdf

Спасибо!

Проблемы были с серверной частью, установил как службу, постоянно глючит, висит, нагрузка -100 юзеров в среднем. около 8 точек. Постоянно зависали точки, приходится ребутать, причем есть сеть, а инета нет. Рестарт помогает. Само все глюченное, вебка постоянно висла.

Понял… С юнифи работал, но в небольших масштабах… Буду учитывать.

Ставил с cloudkey, не висло… но там совсем маленькая нагрузка была.

я уже не раз сталкиваюсь с софтварным unifi — воз и ныне там, работает очень плохо.

версии последние всегда были. И дела как раз в нагруженности, точка зависает. У меня были точки и обычные 2.4 и Про (2 диапазонные).

еще заметил что выгорают светодиоды индикации после 1-2 года работы. такое ощущение что точка дохлая, ан нет, работает.

> Команды в консол[b]е[/b]

исправили б, что-ли…

Спасибо огромное за статью. Благодаря Вам я стал пользоваться Микротиками.

Но вот возникла необходимость настроить бесшовный роуминг в 2-х этажном доме. Настроил по вашей рекомендации на 3-х Микротиках 952Ui-5ac2nD. Все они соединены проводами. Используется RouterOS 6.41.2.

На каждом сделал разбивку по частотам. CAPsMan на 1 канале, CAP2 на 6-м, CAP3 на 11-м. CAPsMan и CAP2 стоит на первом этаже в разных углах, CAP3 — на втором этаже примерно посередине. Поначалу все более-менее работало. Не всегда вовремя переключалось (видимо тянулся сигнал с другой точки). Проблема в том, что стены толстые с арматурой и соединение с WiFi еще есть, а сайты уже не открываются.

Через недельку стало совсем печально — чтобы подключиться к точке необходимо было вручную её найти и выбрать подключение (т.е. сигнал пропадал и не подключался автоматически к другой точке, хотя я стоял рядом).

Игрался с параметром access-list — ставил как Вы рекомендовали, потом ставил -74..120, затем наоборот -84..120 — не помогает.

Во вложении конфиг CAPsMan, может быть подскажите, как это победить?

Прикрепленный файл:

Config-MikroTik-CAPsMAN-router.zip

Не обязательно делать распределение каналов и отключение по слабому сигналу. Это адаптация для старых прошивок.

Скорей всего, в Вашем случае, дело в непродуманном покрытии и слишком сильном излучении сигнала. Уточните свои модели устройств. Сделайте децибеллы на 50% от даташита устройств, нарисуйте схему сети с этажностью здания и толщиной стен. Практика показывает что сигнал хреновеет даже от одной стеклянной двери.

проблема наблюдается на одном устройстве? или Вы тестировали с ноутбуком, другим телефоном? это очень важно.

Все 3 устройства 952Ui-5ac2nD. Ставил на 1-м этаже по центру один роутер в пределах соседних комнат сигнал был нормальным. Через одну комнату уже сигнал почти пропадал — роутер еще пинговался, но сайты уже не открывались. Поэтому разнес 2 роутера в разные стороны дома (противоположные) и 3-й на втором этаже по центру дома. Проблема и с телефоном и с планшетом. С ноутбуком еще не тестировал.

Значит access-list по уровню сигнала можно отключить? Попробовать уменьшить уровень сигнала на всех устройствах?

По практике могу сказать — 1 перегородка, 1 стена и уже нет стабильного сигнала. Особенно если закрыть дверь, а дверь из стекла или картона. 2.4 еще пролезет, а вот 5.0 нет, ибо физика.

Так что очень сложно сделать (и дорого) покрытие в каждом закоулке дома. Увеличение мощности не поможет, у данной модели мощность до 22 дб. Можете поиграться с 10..22.

разносить в разные концы дома идея так себе — роутер транслирует одинаково вокруг себя, т.е. если распределить их по концам дома то жарить он будет с одной стороны только стену на улицу. И полезное покрытие уменьшается. Имеет смысл тупо в каждую комнату купить по данному роутеру или тарелочке определенного диапазона (подешевле), понимаю что жаба душит — но иначе в муравейнике из комнат нельзя.

В офисах проще — повесил в коридоре или опенспейсе под потолок и ок.

На мобилках и планшетах слабые передатчики вифи, я обычно еще тестирую с ноутом. Там где телефон плохо берет — ноут еще тянет. Но тут уже смысла нет, т.к. читай выше.

access-list это костыль для старых прошивок. сейчас это уже не актуально.

надеюсь у вас все cap-ы по ethernet-у подключены? не репитеры?

Спасибо за советы!

Все CAPы подключены по ethernet. Поставил последнюю прошивку. Убрал access-list, убрал ручное разнесение по каналам. Стало работать стабильнее. Но теперь немного другая проблема нарисовалась — захожу в комнату с CAP2, сигнал тянется еще от другого CAP1 от -83 до -91 децибел. Интернет естественно уже не работает. Секунд через 7-10 клиент переключается на местный CAP2. В принципе не особенно критично, но если в этот момент разговариваешь по Skype/WhatsUp/Viber, то звонок прерывается. У меня конфигурация с включенным Local Forwarding. Может убрать его?

Local forwarding уберите. access list-ы в случае с старыми девайсами лучше оставить. Как и пишет автор статьи.

Я еще протестирую данные пункты на своих пользователях. Система уже на бою, 70-100 человек на трех кап-ах

Решение о переходе с AP на AP принимает ТОЛЬКО мобильный клиент. Точка доступа ни как не заставит Wi-Fi клиента перейти на другую AP (в этом не поможет даже 802.11r/i/k и др).

Точка доступа может только «сбросить» клиента с AP, НО! клиент дальше сам принимает решение куда ему подключиться!

Самое важное, что следует понять про роуминг (хендовер) на wifi:

wifi клиент полностью контролирует переход от AP к AP, wifi клиент сам принимает решение когда и к какой точке доступа ему подключаться… AP, используя протоколы 802.11r/i/k (если они поддерживаются), может рекомендовать клиенту куда лучше переключиться, но финальное решение принимает клиент!

В вашем случае, если мобильный клиент не переключается от AP когда ВИДИТ (видит ли?) другую AP с БОЛЕЕ мощным сигналом, то скорей всего у wifi адаптера кривые драйвера… Тут поможет только access-list созданный только для данного клиента на основе MAC адреса.

Я немного переписал в статье инфу по access-list’ам, внёс комментарии и дополнение. Почитайте, может что-то новое вычитаете.

https://2keep.net/mikrotik-capsman-v2-hap-ac-lite/#_Wi-Fi_handover

В использовании access-list’ов есть ещё одна проблема. Устройства на старых iOS, когда их часто принудительно отключают от Wi-Fi AP, начинают считать эту AP неработоспособной (ну или плохо работающей) и через некоторое время больше к ней автоматом не подключатся. Может данная проблема есть и на других устройствах. Не проверял. Если это так, то в данном случае access-list’ы только навредят… вам придётся в ручную подключаться к своей wifi сети.

Подытожить думаю можно так:

1. WiFi точка доступа (и контроллер) ни как не может заставить wifi клиента переключаться на другую AP.

2. Когда клиент подключён к AP и сигнал от AP падает ниже определенного уровня и в этот момент, wifi клиент видит мощный сигнал с таким же SSID и шифрованием от другой AP, клиент должен переключаться на эту AP.

3. Если не выполняется пункт 2, то нужно применять для данных wifi клиентов access-list’ы по MAC адресу.

P.S. Если у вас, ваши AP видят друг-друга, я бы не рекомендовал их вешать на один канал, будут мешать друг-другу, может снизится скорость. Local forwarding лучше выключите.

Есть там функция 10 сек держит клиента. Типа дает шанс вернуться к старой точке))) тут описывалась. Можно тупо включить костыль с reject. Но можно поискать эту фичу в настройках.

Потестил с access list, нашел багу что не подключается wi-fi на Iphone 7 пока не разблокируешь. После отключения данной опции — проблема ушла. Прям показательно. Рекомендую отключить для совсестимости.

С продукцией Apple и с iPhone в частности, часто проблемы у разных вендоров (например https://habr.com/post/327166). Apple считает, что только их реализации чего либо, являются самыми верными…

У Cisco есть некие «улучшения» WiFi сделанные совместно с Apple для оптимизации работы продукции Apple в wifi сетях Cisco.